Руководство по настройке брандмауэра в Windows 10

Содержание

Брандмауэр – это интегрированный в Windows межсетевой экран (файервол), созданный для увеличения безопасности системы при работе в сети. В этой статье мы разберем главные функции данного компонента и научимся его настраивать.Настройка брандмауэра

Многие юзеры пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вкупе с тем, данный инструмент позволяет существенно повысить уровень безопасности ПК при помощи обычных инструментов. В отличие от посторониих (в особенности бесплатных) программ, брандмауэр достаточно легок в управлении, имеет дружеский интерфейс и понятные опции. Добраться до раздела опций можно из традиционной «Панели управления» Windows.

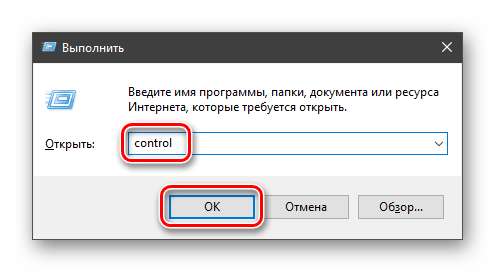

- Вызываем меню «Выполнить» композицией кнопок Windows+R и вводим команду

controlНажимаем «ОК».

- Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр заступника Windows».

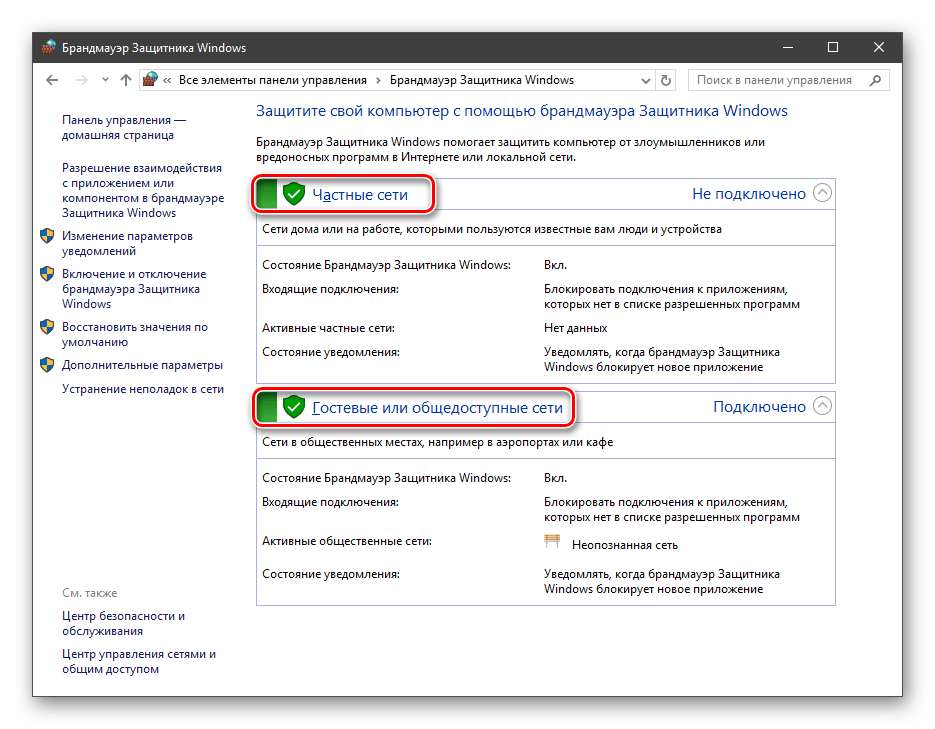

Типы сетей

Различают два типа сетей: личные и публичные. Первыми числятся доверенные подключения к устройствам, к примеру, дома либо в кабинете, когда все узлы известны и неопасны. Вторыми – соединения с наружными источниками через проводные либо беспроводные адаптеры. По дефлоту публичные сети числятся опасными, и к ним используются более строгие правила.

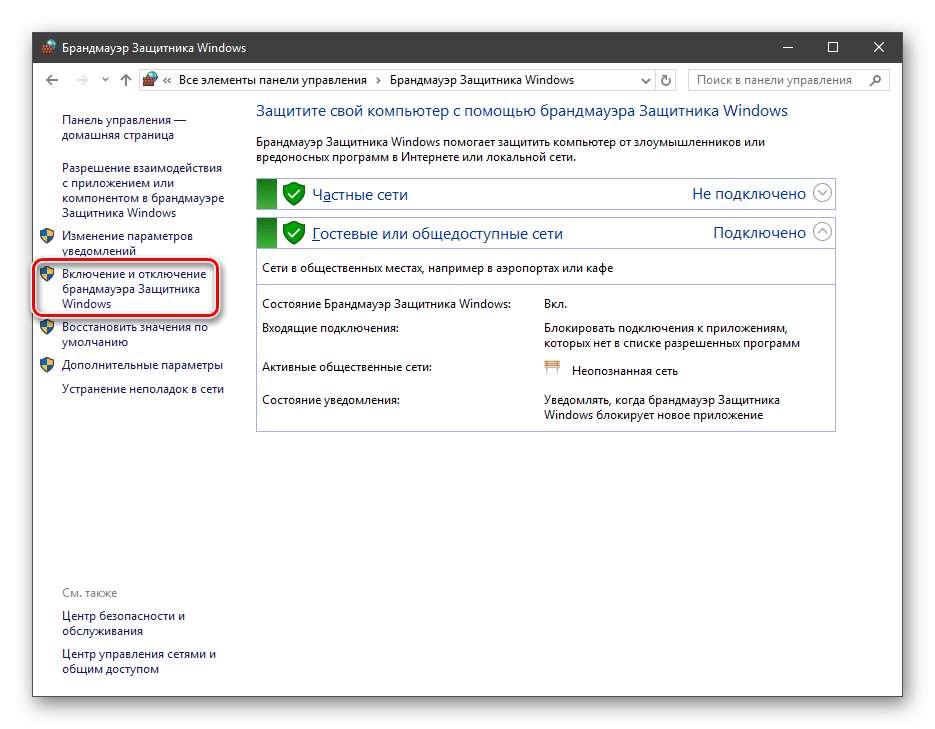

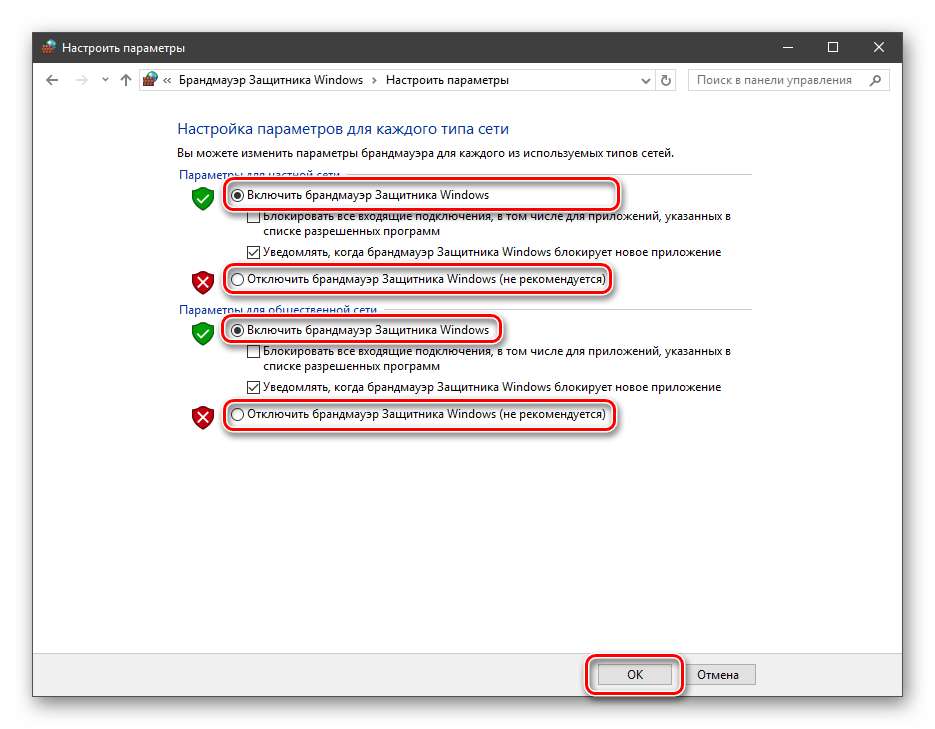

Включение и отключение, блокировка, извещения

Активировать брандмауэр либо отключить его можно, перейдя по соответственной ссылке в разделе опций:

Тут довольно поставить тумблер в необходимое положение и надавить ОК.

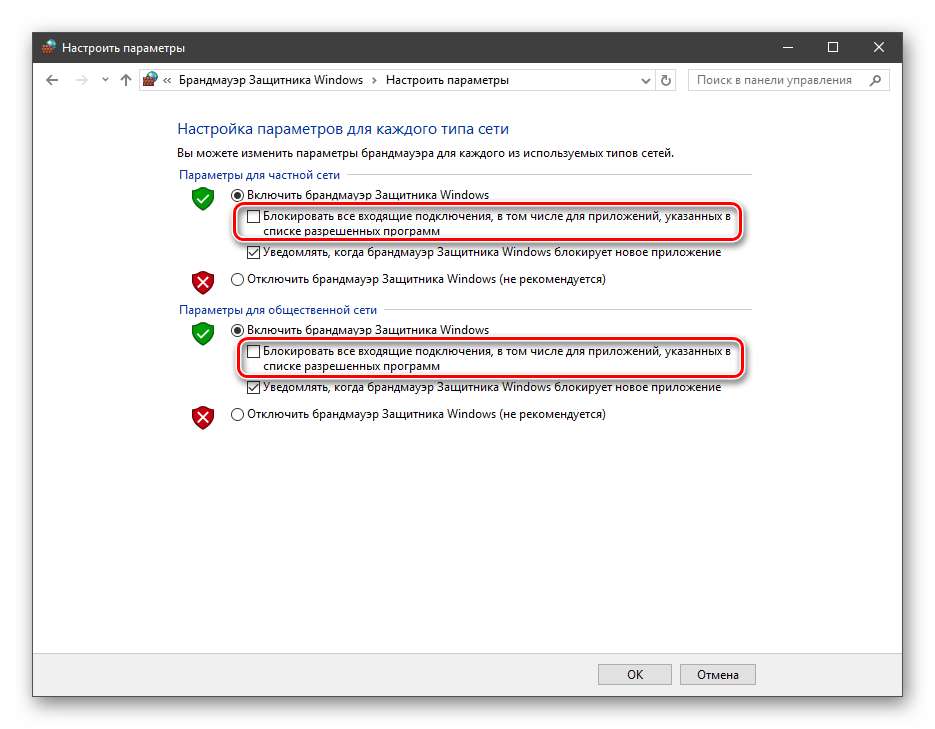

Блокировка предполагает запрет всех входящих подключений, другими словами любые приложения, в том числе и браузер, не сумеют загружать данные из сети.

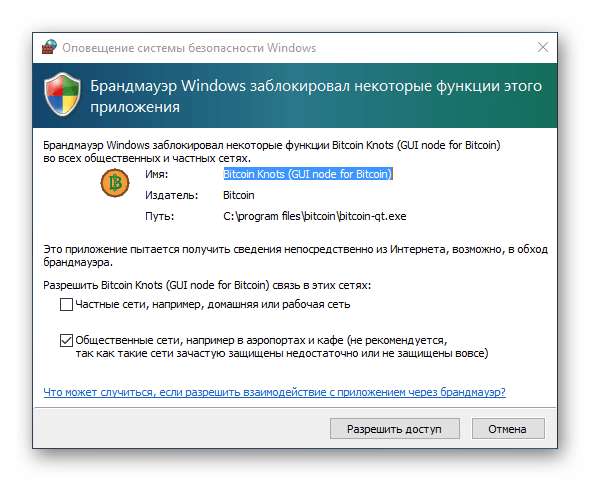

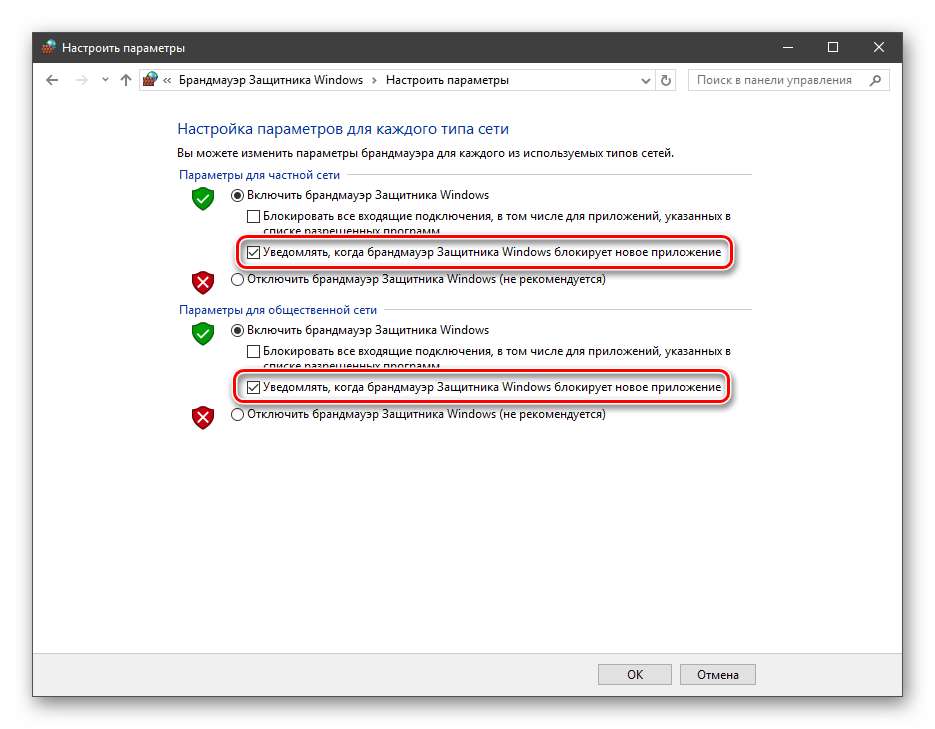

Извещения представляют собой особенные окна, возникающие при попытках подозрительных программ выйти в веб либо локальную сеть.

Функция отключается снятием флагов в обозначенных чекбоксах.

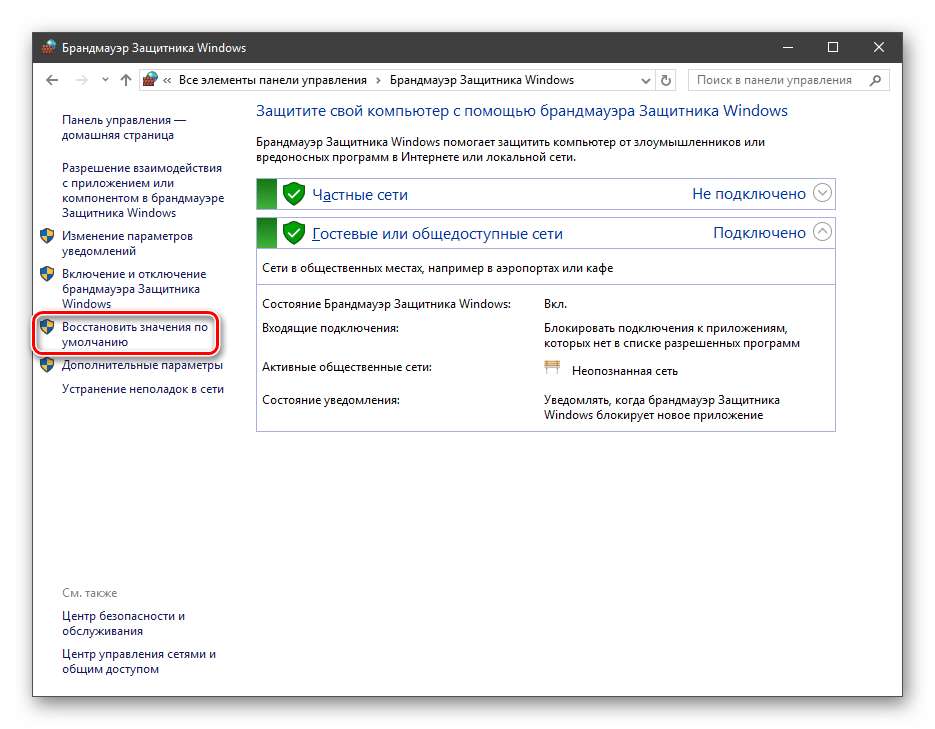

Сброс опций

Данная процедура удаляет все пользовательские правила и приводит характеристики к значениям по дефлоту.

Сброс обычно делается при сбоях в работе брандмауэра в силу разных обстоятельств, также после неудачных тестов с опциями безопасности. Следует осознавать, что и «правильные» функции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

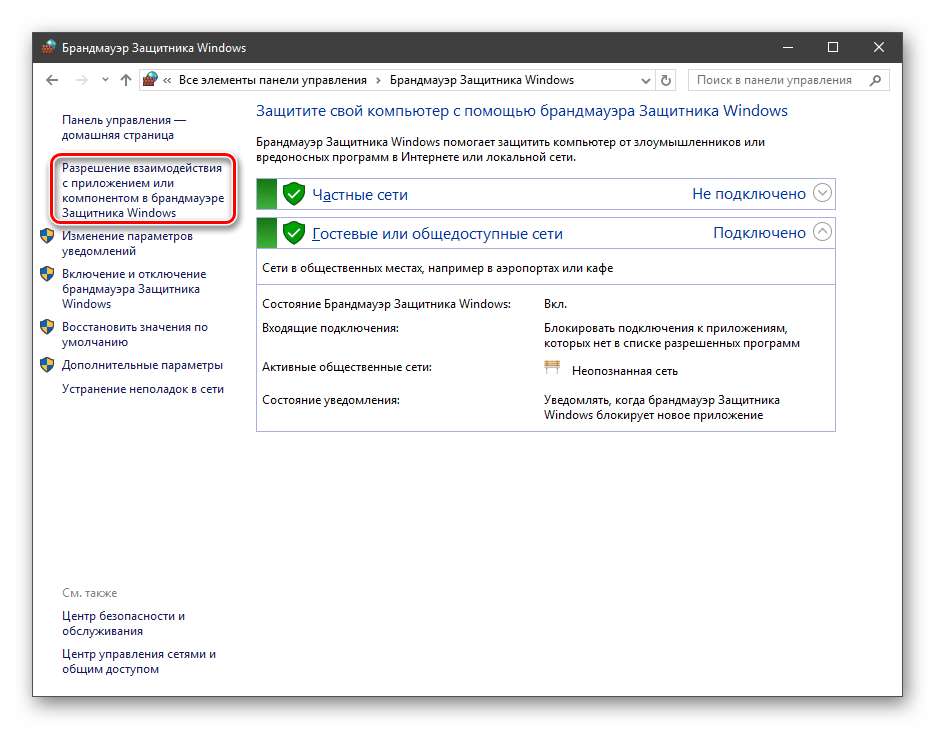

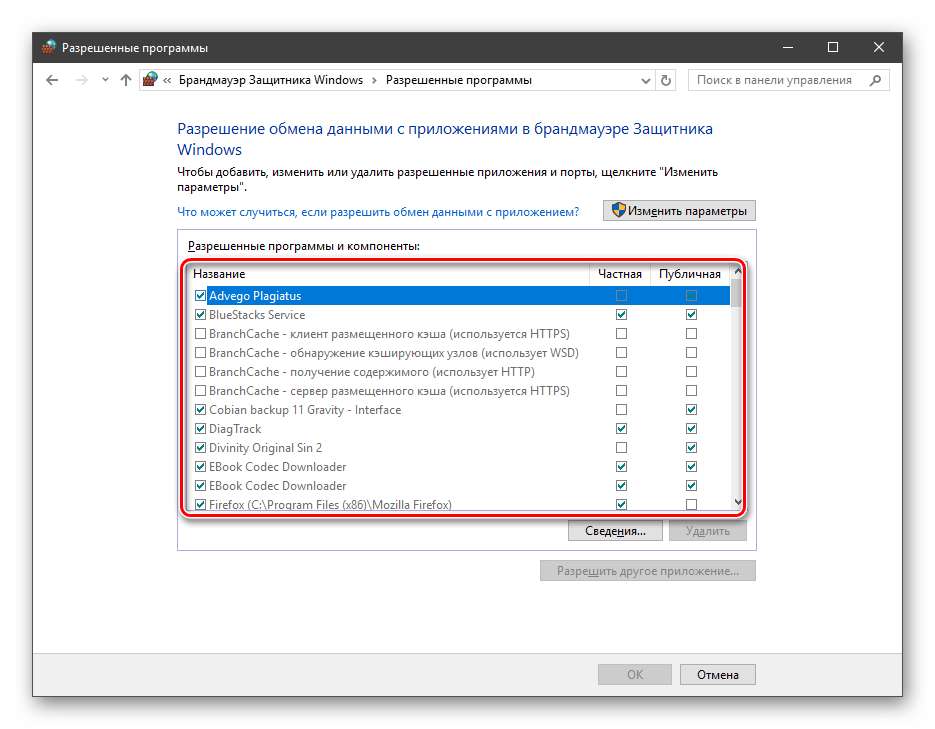

Взаимодействие с программками

Данная функция позволяет разрешить определенным программкам подключение к сети для обмена данными.

Этот перечень еще именуют «исключениями». Как с ним работать, побеседуем в практической части статьи.

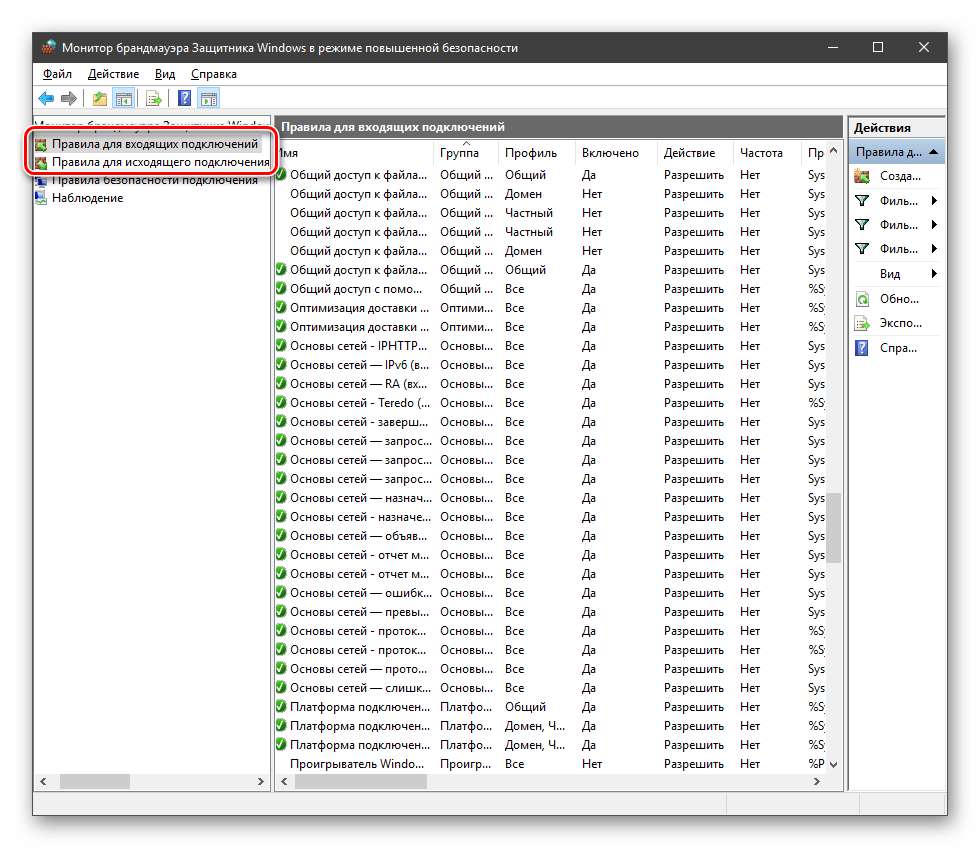

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С помощью их можно воспрещать либо разрешать сетевые подключения. Эти функции размещаются в разделе дополнительных характеристик.

Входящие правила содержат условия для получения данных снаружи, другими словами загрузки инфы из сети (download). Позиции можно создавать для всех программ, компонент системы и портов. Настройка исходящих правил предполагает запрет либо разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

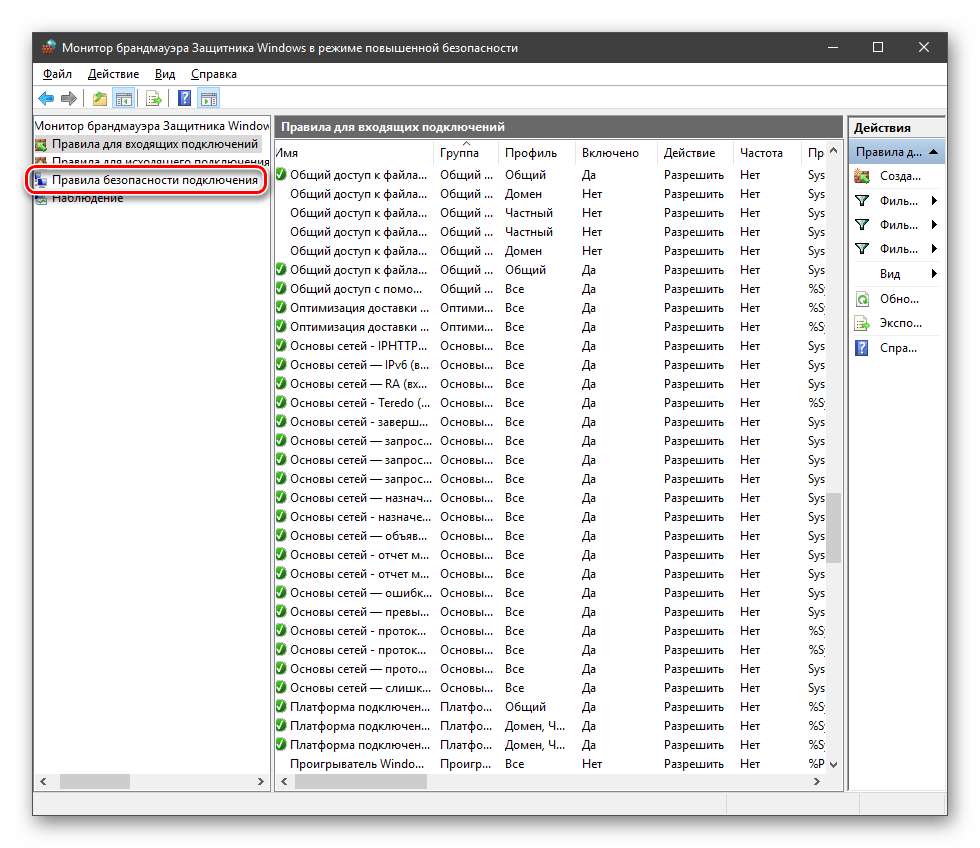

Правила безопасности позволяют создавать подключения с внедрением IPSec – набора особых протоколов, согласно которым проводится аутентификация, получение и проверка целостности приобретенных данных и их шифрование, также защищенная передача ключей через глобальную сеть.

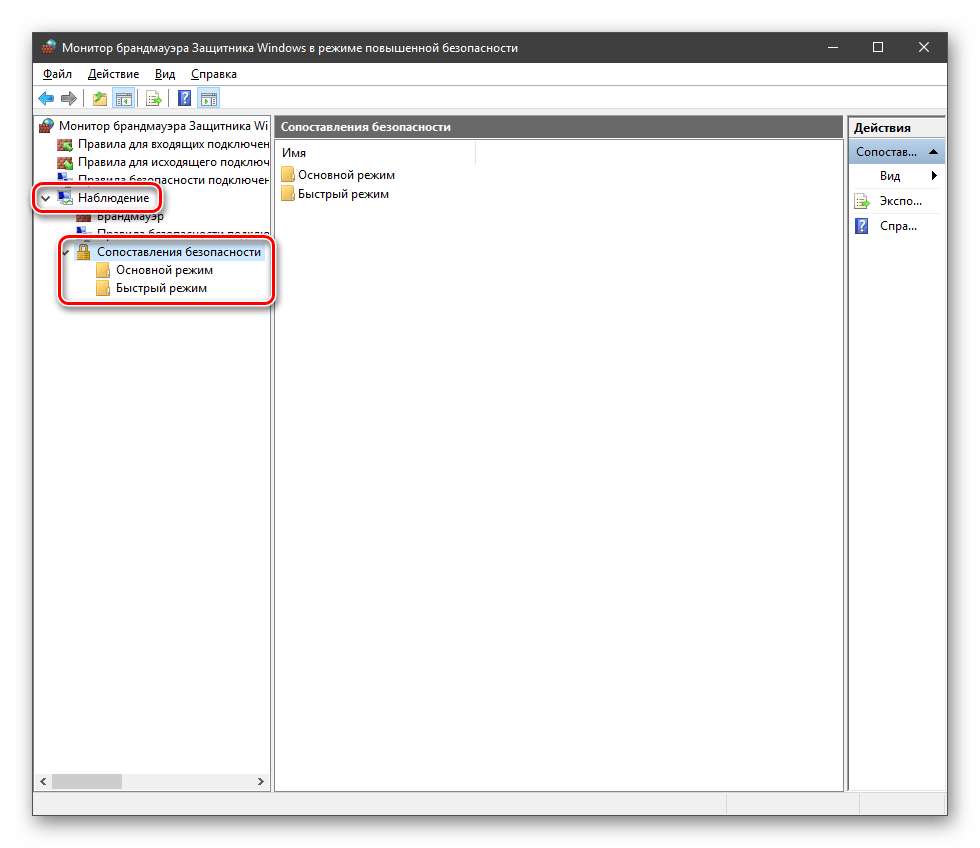

В ветке «Наблюдение», в разделе сравнения, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

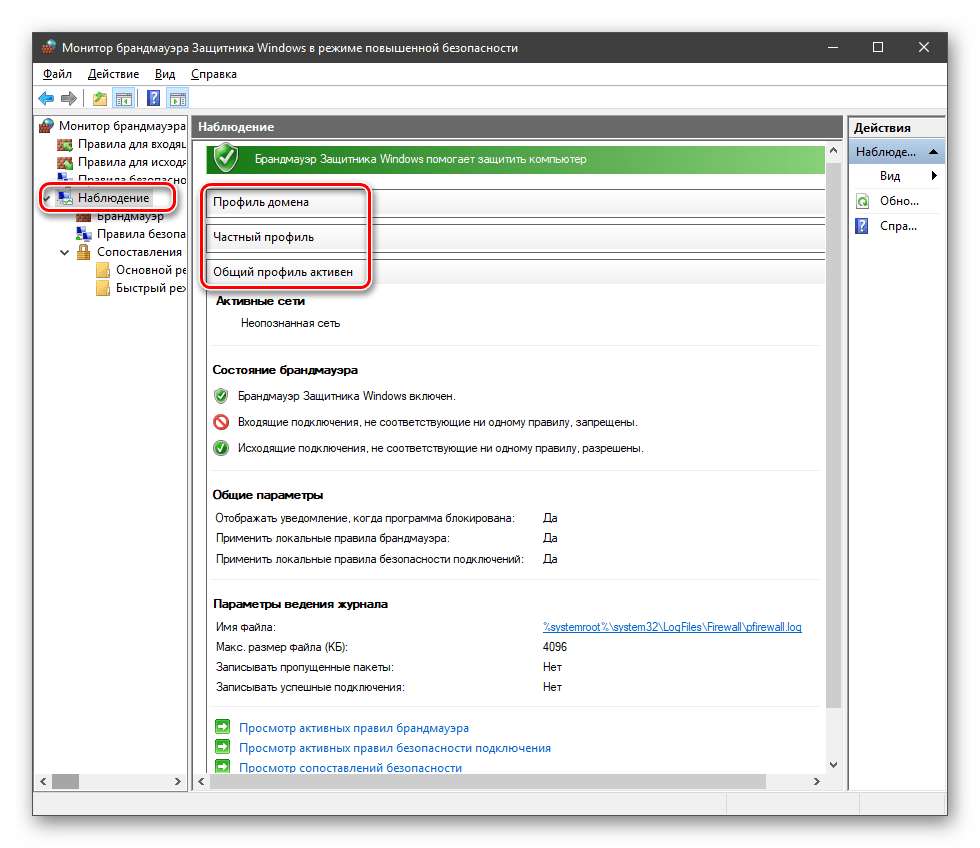

Профили

Профили представляют собой набор характеристик для различных типов подключений. Есть три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», другими словами уровня защиты.

При обыкновенной работе эти наборы активизируются автоматом при соединении с определенным типом сети (выбирается при разработке нового подключения либо подсоединении адаптера – сетевой карты).

Практика

Мы разобрали главные функции брандмауэра, сейчас перейдем к практической части, в какой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. При помощи первых настраиваются условия получения трафика от программ, а 2-ые определяют, сумеют ли они передавать данные в сеть.

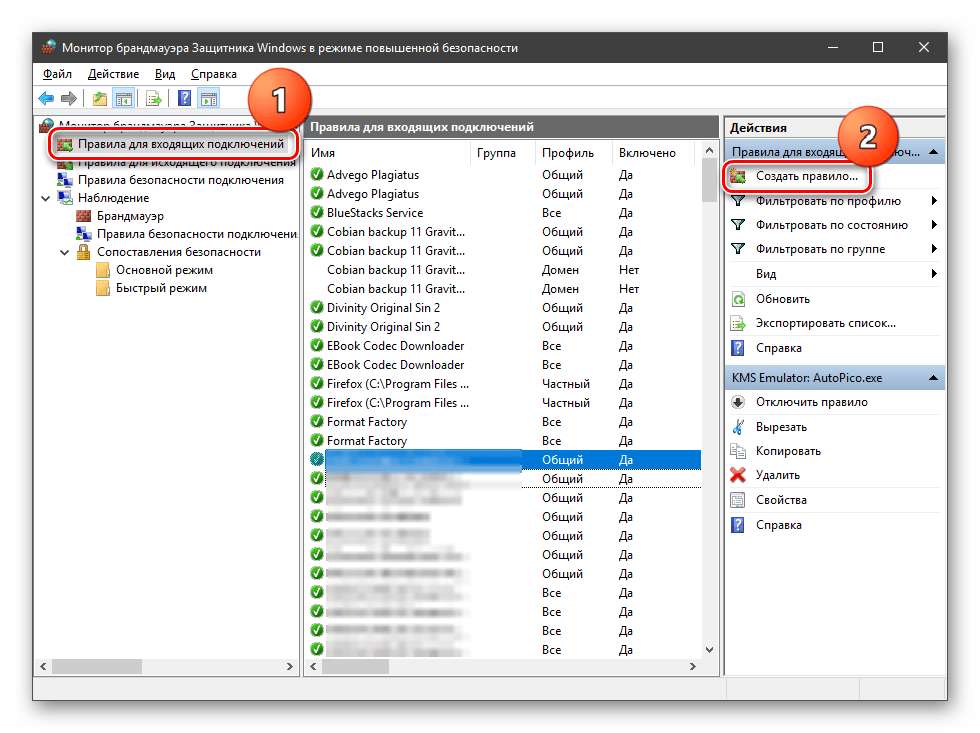

- В окне «Монитора» («Дополнительные параметры») кликаем по пт «Правила для входящих подключений» и в правом блоке избираем «Создать правило».

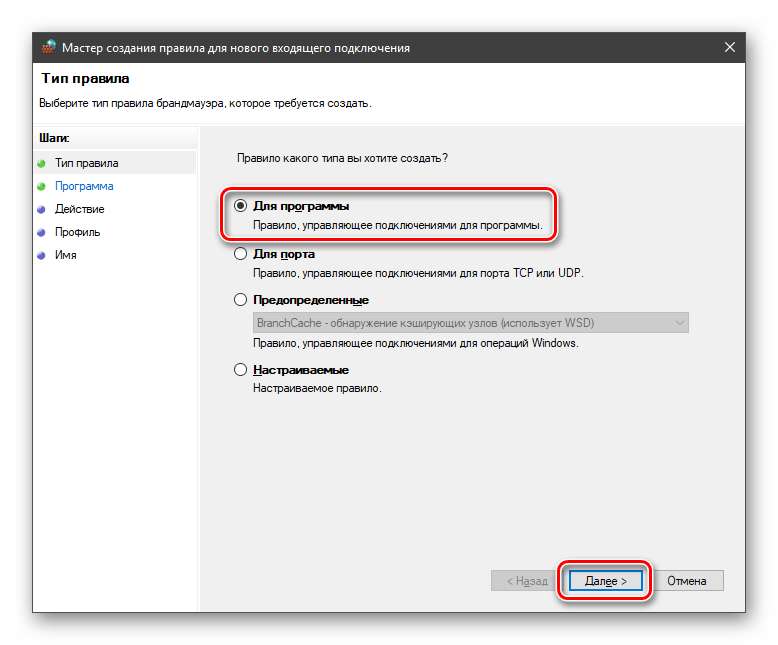

- Оставляем тумблер в положении «Для программы» и нажимаем «Далее».

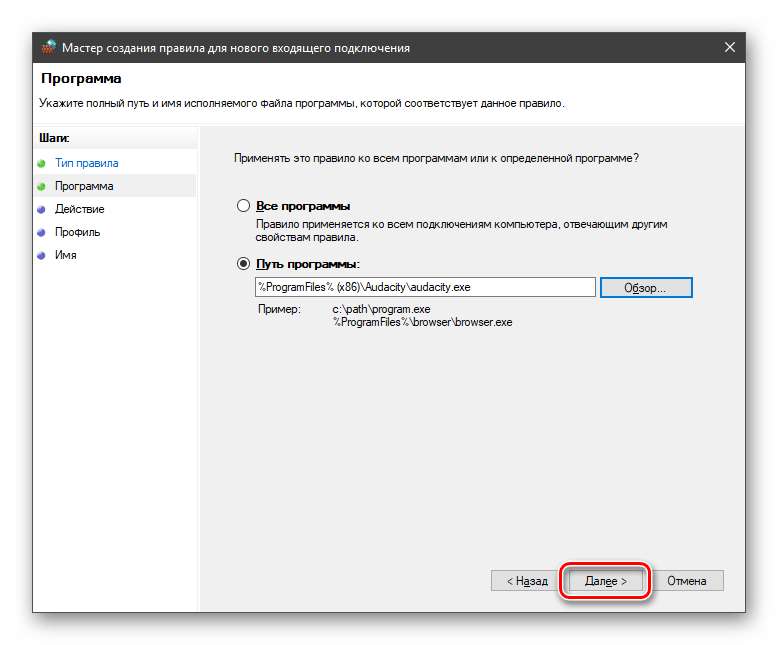

- Переключаемся на «Путь программы» и нажимаем кнопку «Обзор».

При помощи «Проводника» ищем исполняемый файл мотивированного приложения, кликаем по нему и жмем «Открыть».

Идем дальше.

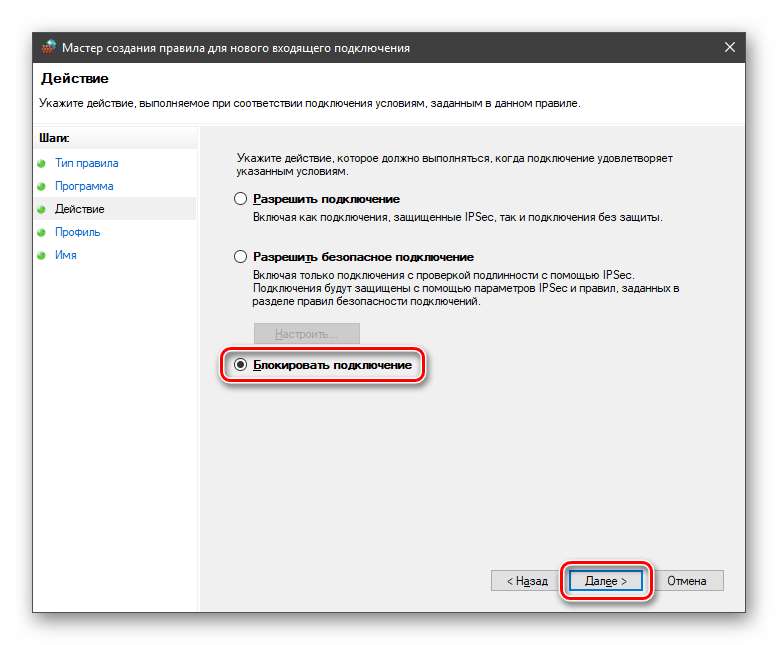

- В последующем окне лицезреем варианты деяния. Тут можно разрешить либо запретить подключение, также предоставить доступ через IPSec. Выберем 3-ий пункт.

- Определяем, для каких профилей будет работать наше новое правило. Создадим так, чтоб программка не могла подключаться только к публичным сетям (впрямую к вебу), а в домашнем окружении работала бы в штатном режиме.

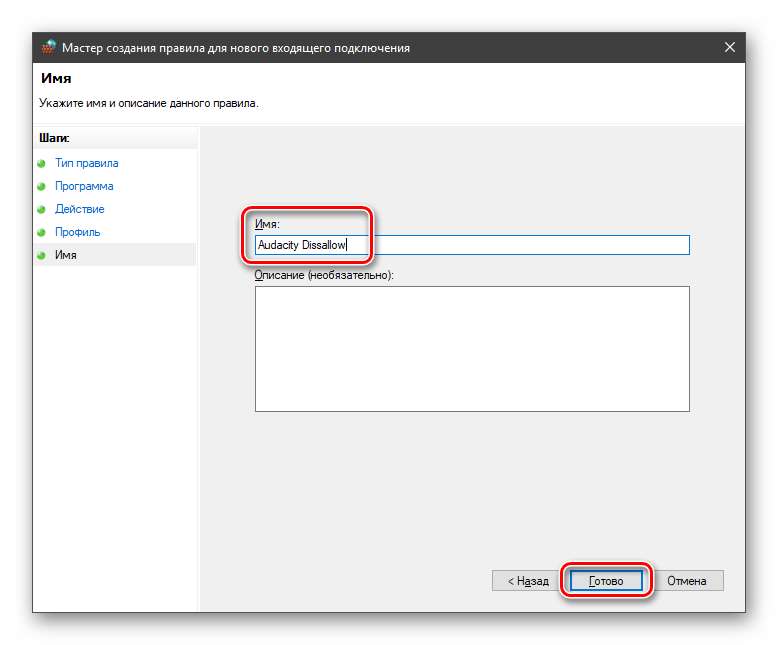

- Даем имя правилу, под которым оно будет отображаться в перечне, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет сотворено и немедля использовано.

Исходящие правила создаются аналогично на соответственной вкладке.

Работа с исключениями

Добавление программки в исключения брандмауэра позволяет стремительно сделать разрешающее правило. Также в этом перечне можно настроить некие характеристики – включить либо отключить позицию и избрать тип сети, в какой она действует.

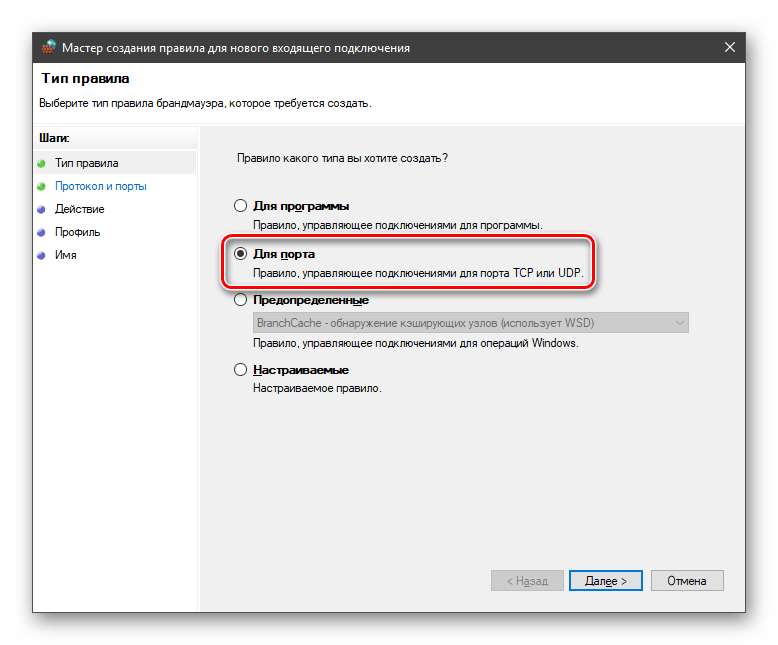

Правила для портов

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той только различием, что на шаге определения типа выбирается пункт «Для порта».

Более всераспространенный вариант внедрения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Заключение

Сейчас мы познакомились с брандмауэром Windows и научились использовать его главные функции. При настройке следует держать в голове о том, что конфигурации в имеющихся (установленных по дефлоту) правилах могут привести к понижению уровня безопасности системы, а лишние ограничения – к сбоям в работе неких приложений и компонент, не функционирующих без доступа к сети.

Источник: lumpics.ru