Настройка роутеров Cisco

![]()

Подготовительные работы

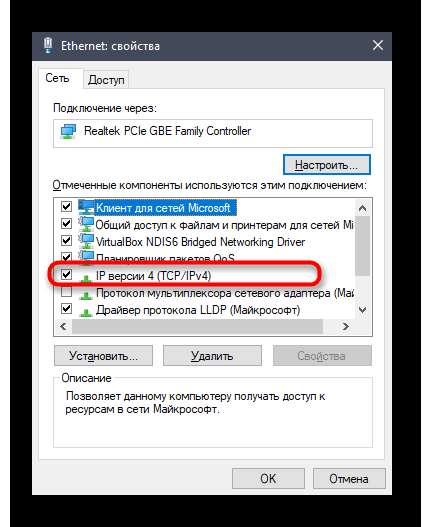

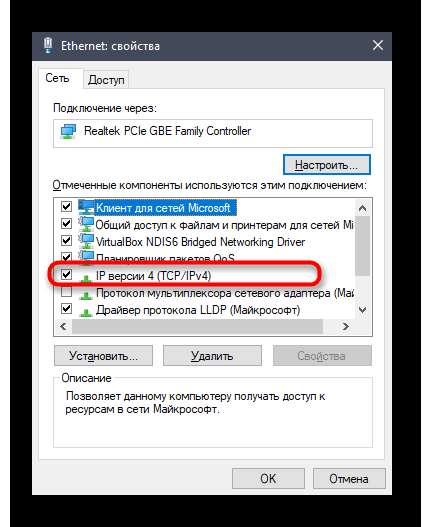

Есть два главных деяния, которые требуется выполнить перед переходом к конкретной настройке маршрутизатора от компании Cisco. Сначала производится подключение сетевого устройства к компу, так как только после чего можно будет открыть веб-интерфейс и заняться конфигурацией характеристик. Более детализированную информацию об этом вы отыщите в универсальной аннотации на нашем веб-сайте по ссылке ниже.

Авторизация в веб-интерфейсе

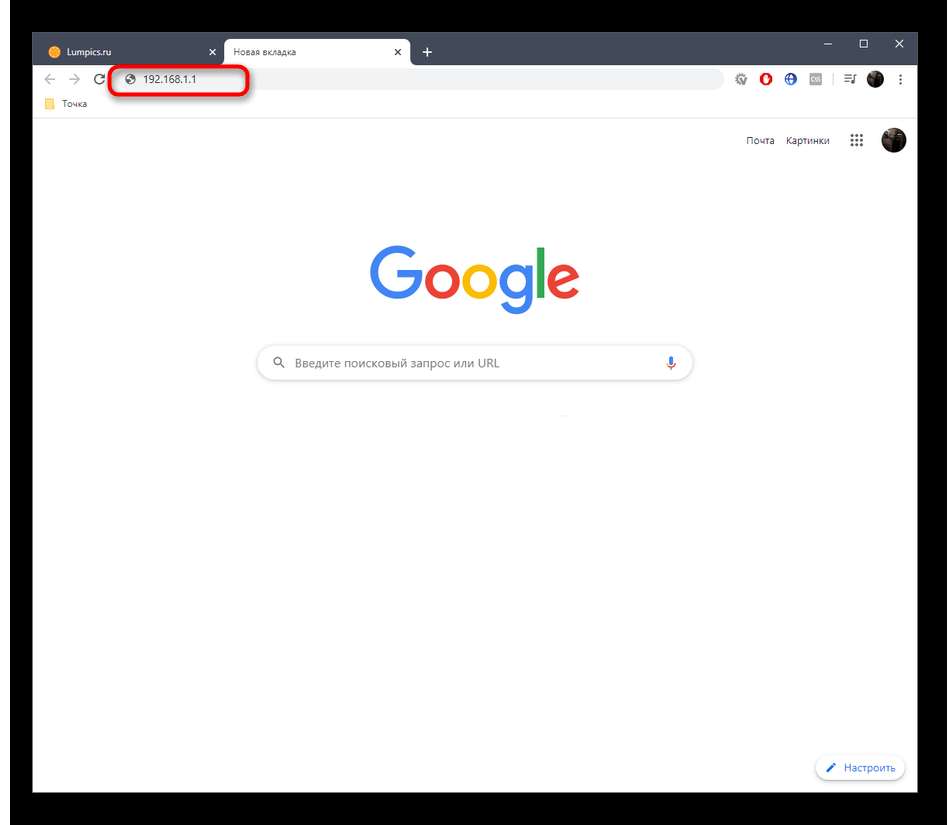

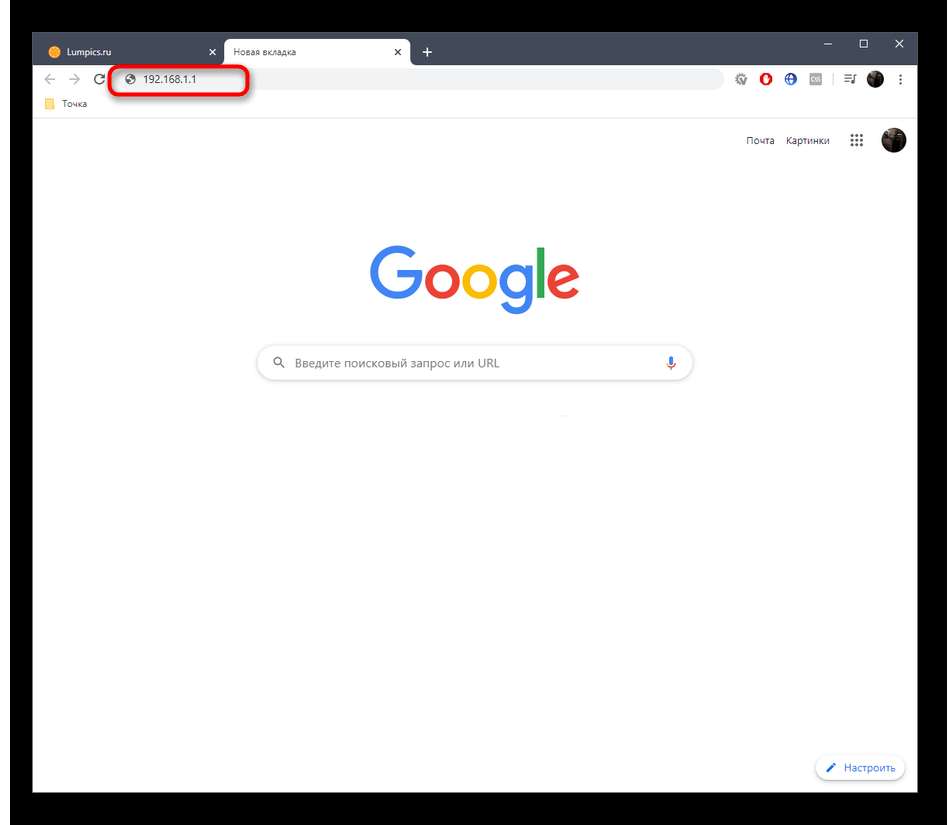

Отдельным шагом выделим вход в веб-интерфейс роутера, ведь конкретно там выполняются последующие опции. Для этого следует открыть браузер и перейти по адресу 192.168.0.1 либо 192.168.1.1. Время от времени этот адресок бывает и другим, потому направьте внимание на наклейку сзади маршрутизатора, чтоб найти его. Там же вы отыщите стандартный логин и пароль, которые требуется ввести при возникновении соответственной формы. Общие аннотации по выполнению намеченной цели отыскиваете дальше, если без помощи других не вышло разобраться с авторизацией.

Процесс опции маршрутизатора Cisco

Сейчас можно перейти к конкретному конфигурированию роутеров от Cisco. В рамках этой статьи подвергнется рассмотрению только ручной режим, так как доступ к Мастеру опции есть не у всех юзеров. Для удобства мы разделили весь процесс на шаги, начав с неотклонимых и заканчивая рекомендованными и необязательными. 1-ые три шага производятся всеми юзерами, а дальше сможете просто ознакомиться с параметрами, чтоб найти те, которые бы хотелось поменять.

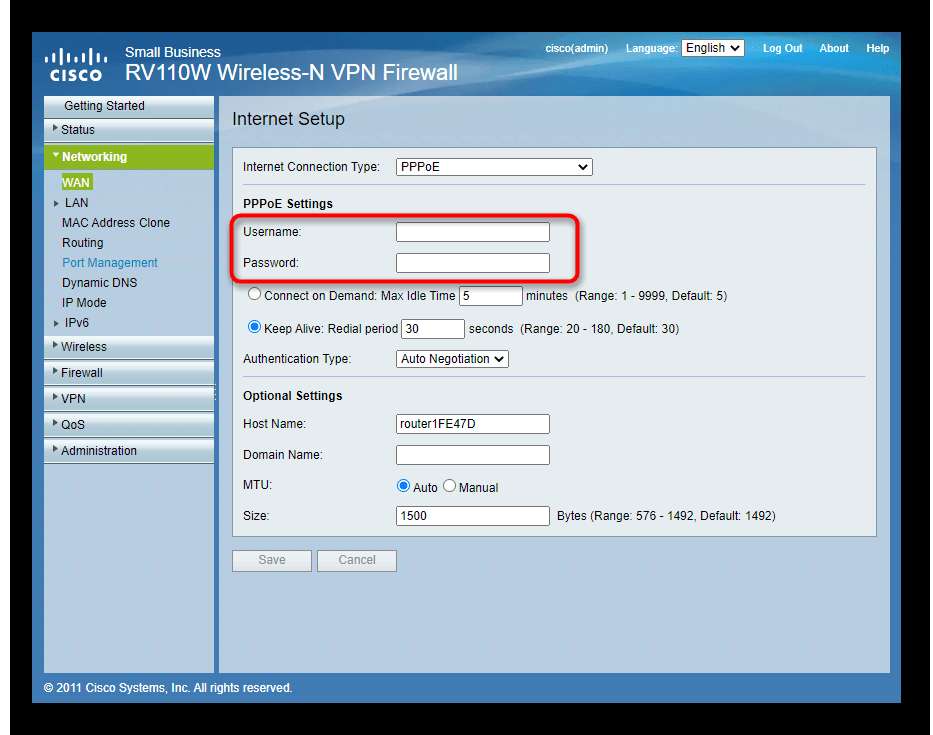

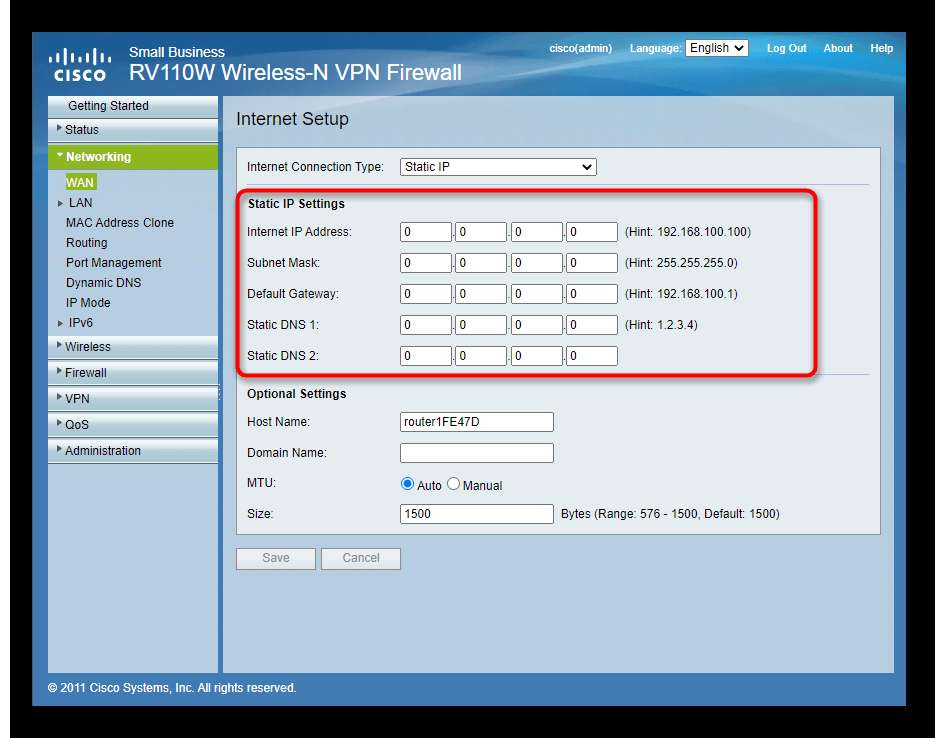

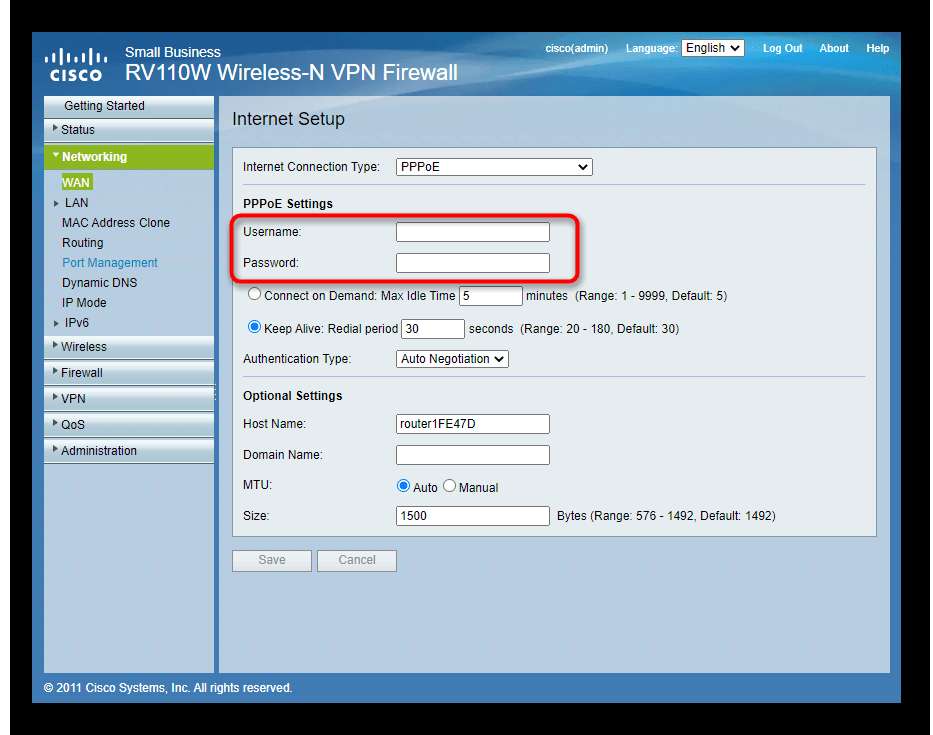

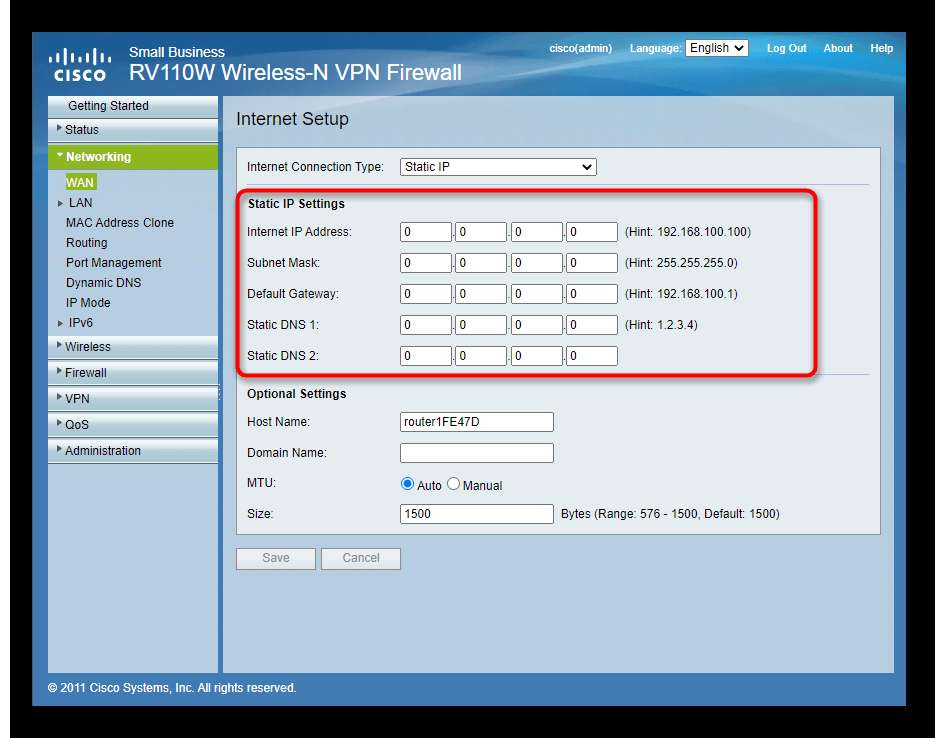

Шаг 1: Характеристики WAN

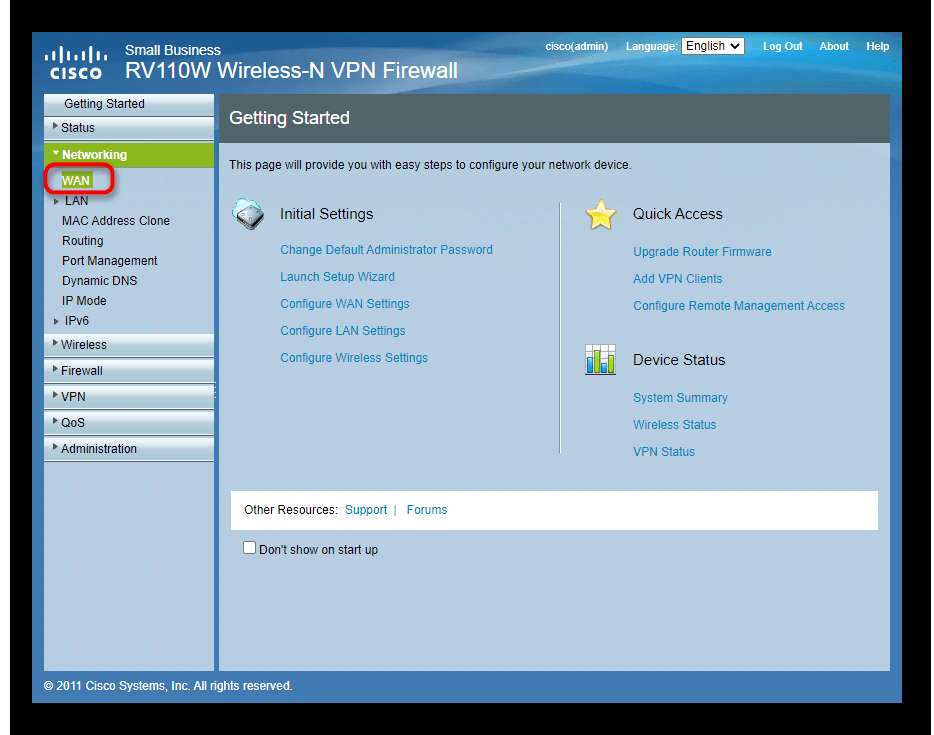

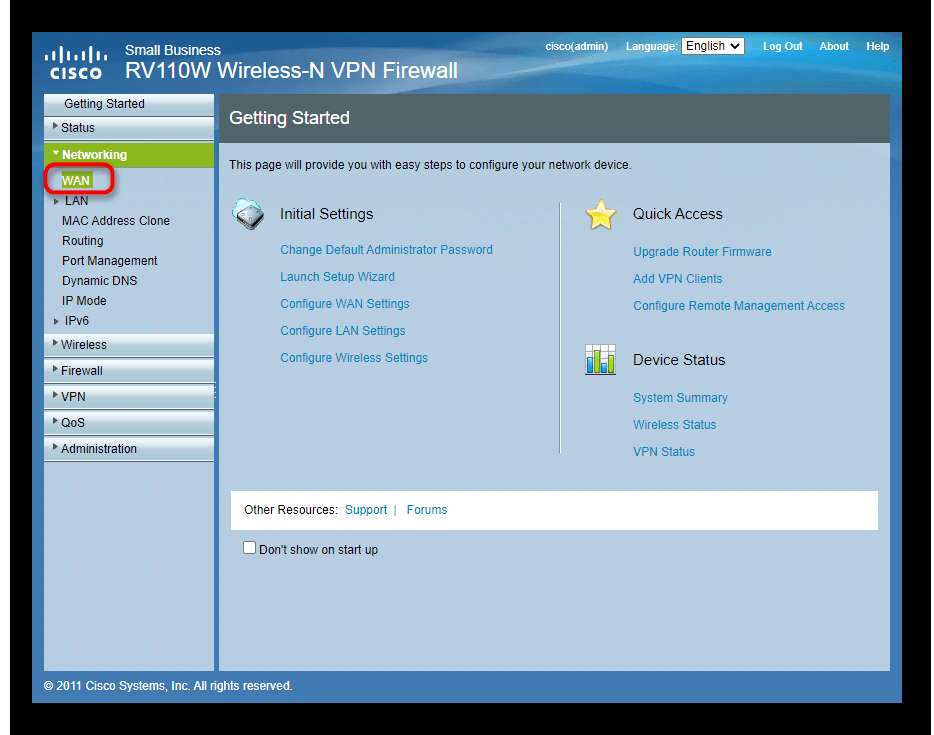

Сначала лучше заняться настройкой WAN, так как конкретно протоколы этой технологии отвечают за получение сигнала от провайдера и за доступ к сети. До конфигурирования вам следует выяснить у поставщика интернет-услуг, какие значения нужно выставлять. Нередко информация есть в открытом доступе на официальном веб-сайте либо на карточке, которая была выдана при покупке тарифа. После чего перебегайте к веб-интерфейсу и следуйте аннотации.

- Через меню слева разверните раздел «Networking» и перейдите в «WAN».

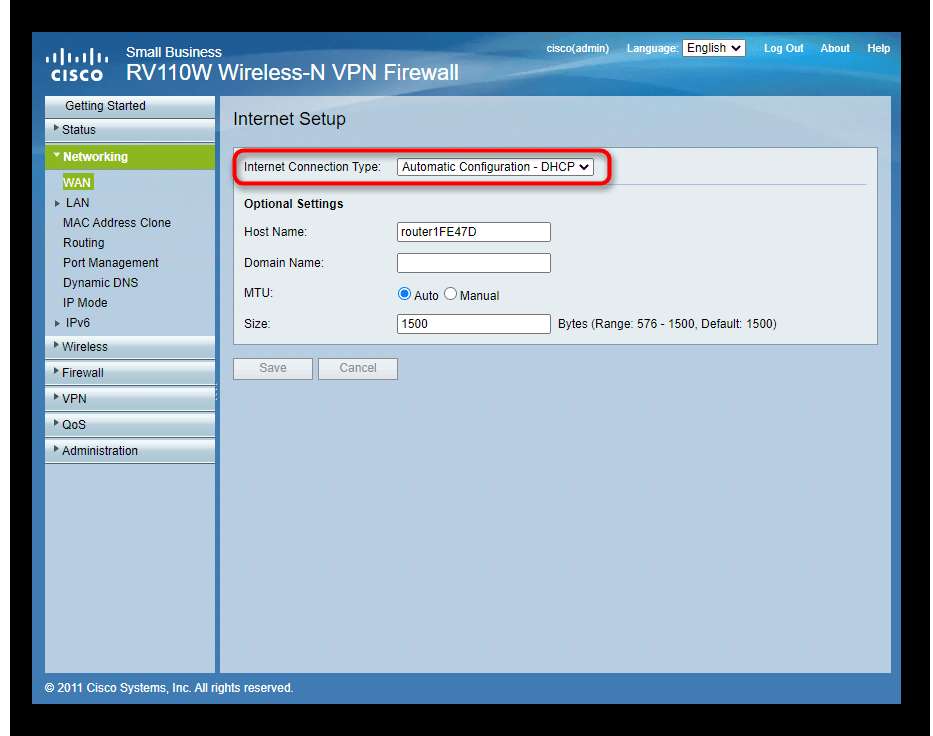

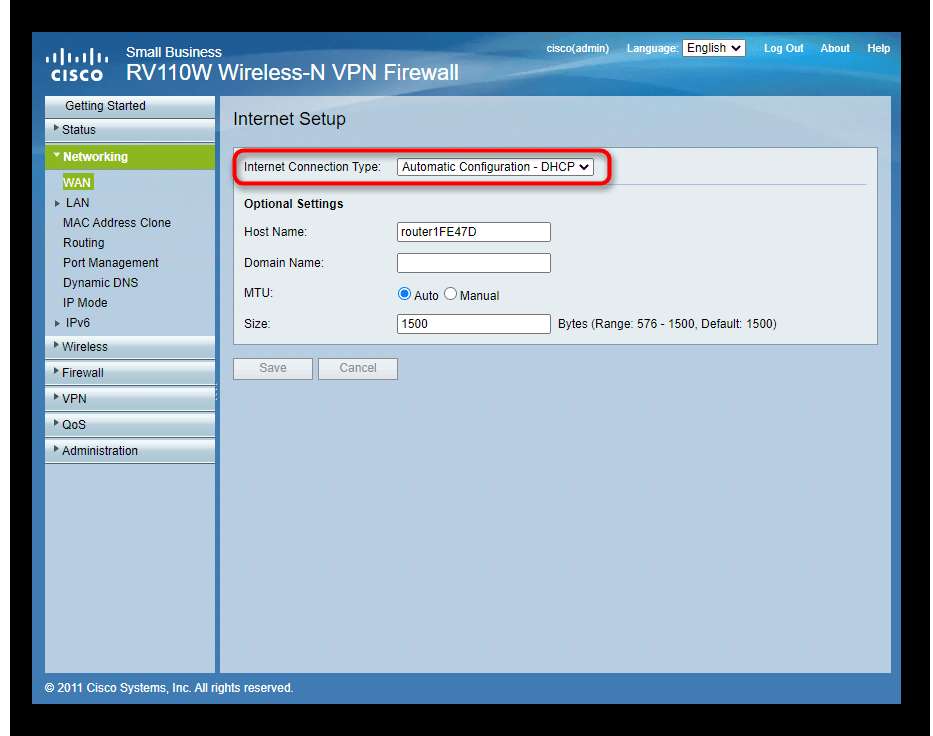

Присутствующие опции будут зависеть от того, какой протокол избран в выпадающем меню «Internet Connection Type». Если нужно указать динамический Айпишник, в этом меню изберите «Automatic Configuration — DHCP» и сохраните конфигурации. В данном случае никакие дополнительные характеристики меня не надо.

В случае с PPPoE в соответственных полях вчеркните приобретенные от провайдера данные об имени юзера и пароле. В большинстве случаев поставщик интернет-услуг выдает карточку, на которой все и написано.

Последний всераспространенный тип подключения — «Static IP», для которого вписывается приобретенный Айпишник, маска сабсети, шлюз по дефлоту и DNS-сервера. Пристально смотрите за тем, какие числа указываете в полях, так как даже одна ошибка может привести к дилеммам с доступом к сети.

По окончании в неотклонимом порядке примените все конфигурации, так как в неприятном случае они могут быть сброшены сразу при переходе в другое меню. Роутер должен отправиться на перезагрузку, а после повторного включения веб появится при подключении через LAN-кабель. Если сеть еще отсутствует, подождите незначительно либо обратитесь к технической поддержке провайдера для получения помощи.

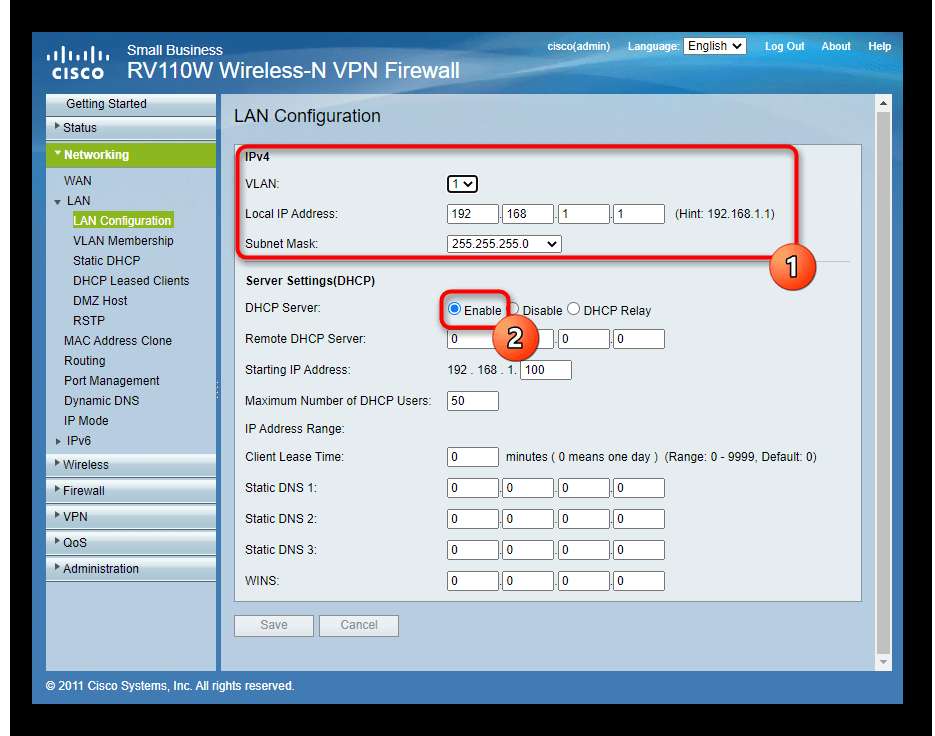

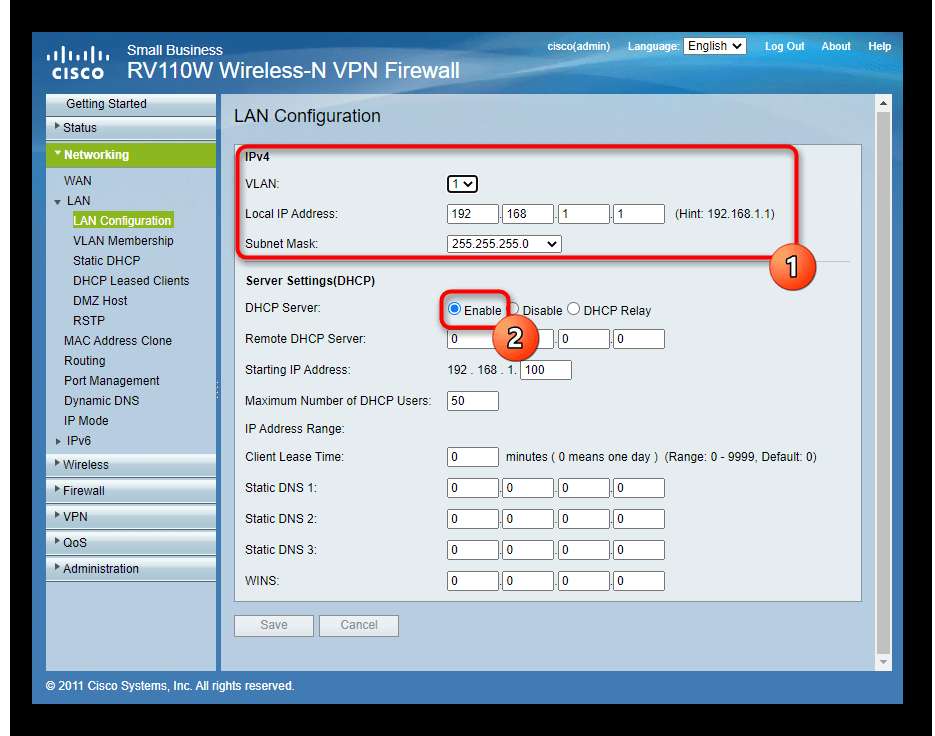

Шаг 2: Опции локальной сети

Стандартные характеристики локальной сети изменять не надо, если к маршрутизатору будет подключено только одно устройство. Но в большинстве случаев их больше, потому рекомендуется проверить несколько значений, о чем и речь пойдет дальше.

- Через то же меню слева перейдите в раздел «LAN», чтоб открыть все присутствующие там категории.

Сначала удостоверьтесь в том, что локальный Айпишник имеет значение 192.168.1.1 либо 192.168.0.1, а маска сабсети — 255.255.255.0. Дополнительно включите DHCP-сервер, если он находится в отключенном состоянии.

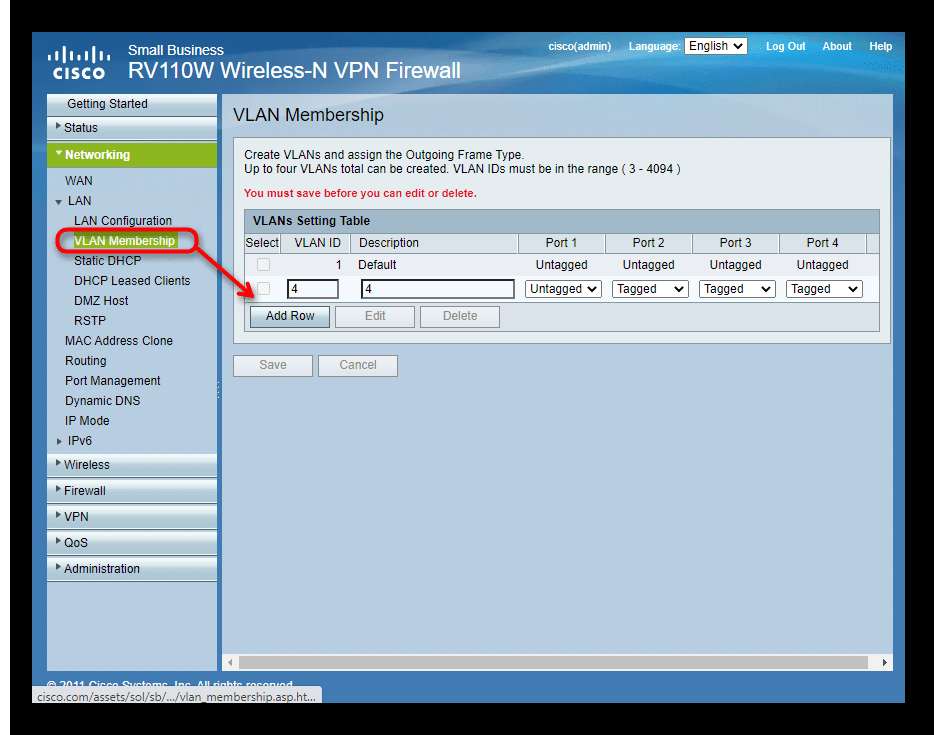

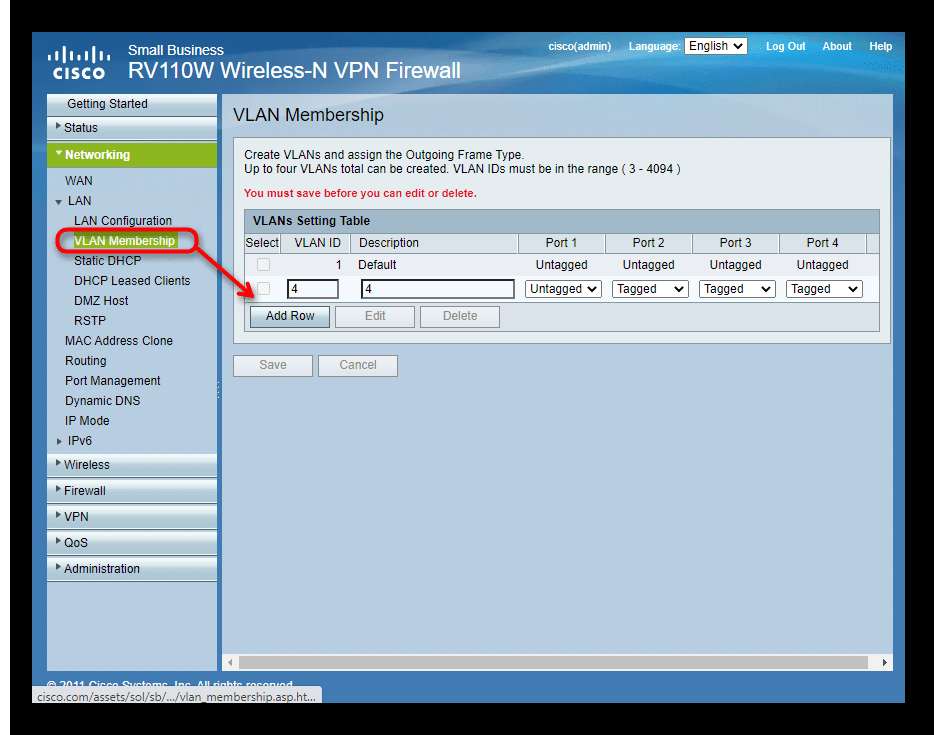

Следом перемещайтесь в «VLAN Membership». Настройкой этой технологии виртуальной локальной сети интересуются только бывалые пользователи либо системные админы. Обыкновенному же юзеру довольно будет проверить, что в таблице находится только один параметр. Удалите излишние, оставив тот, который имеет ID 1.

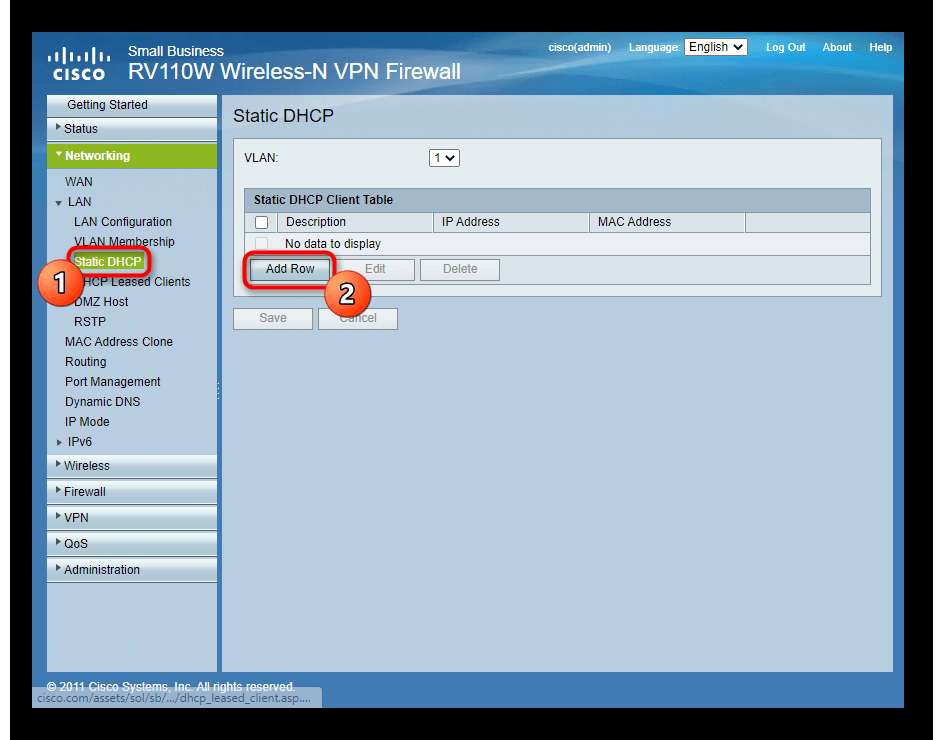

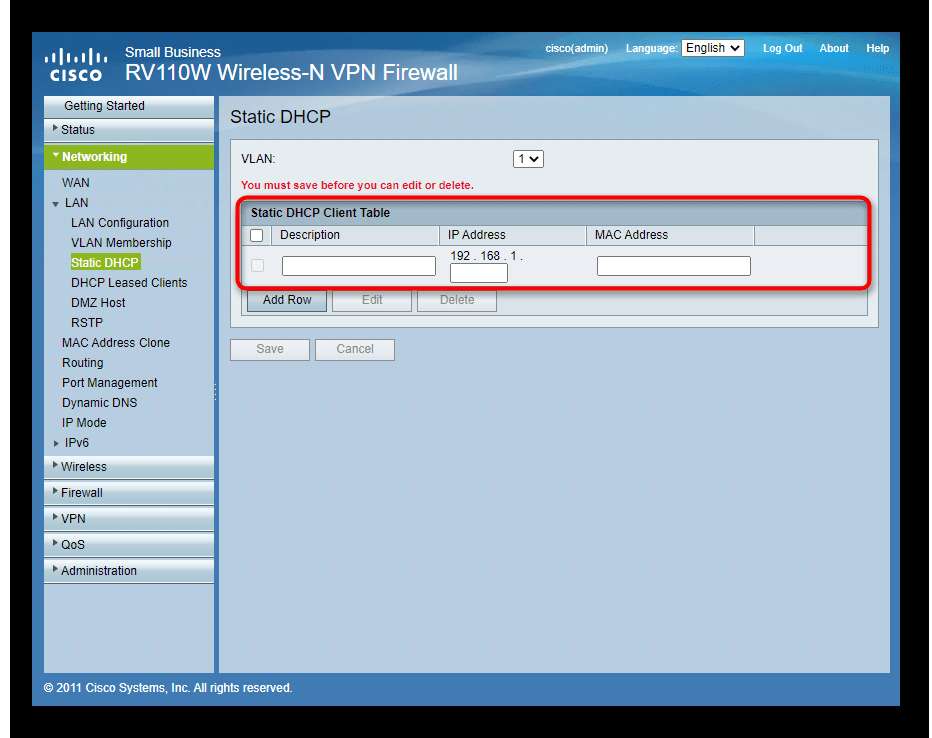

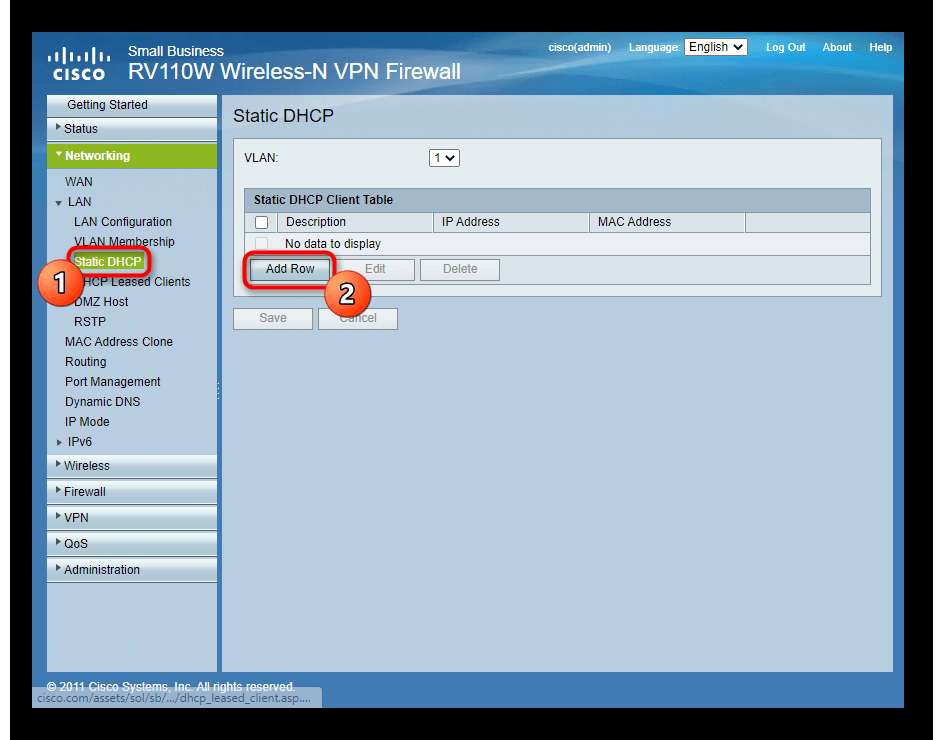

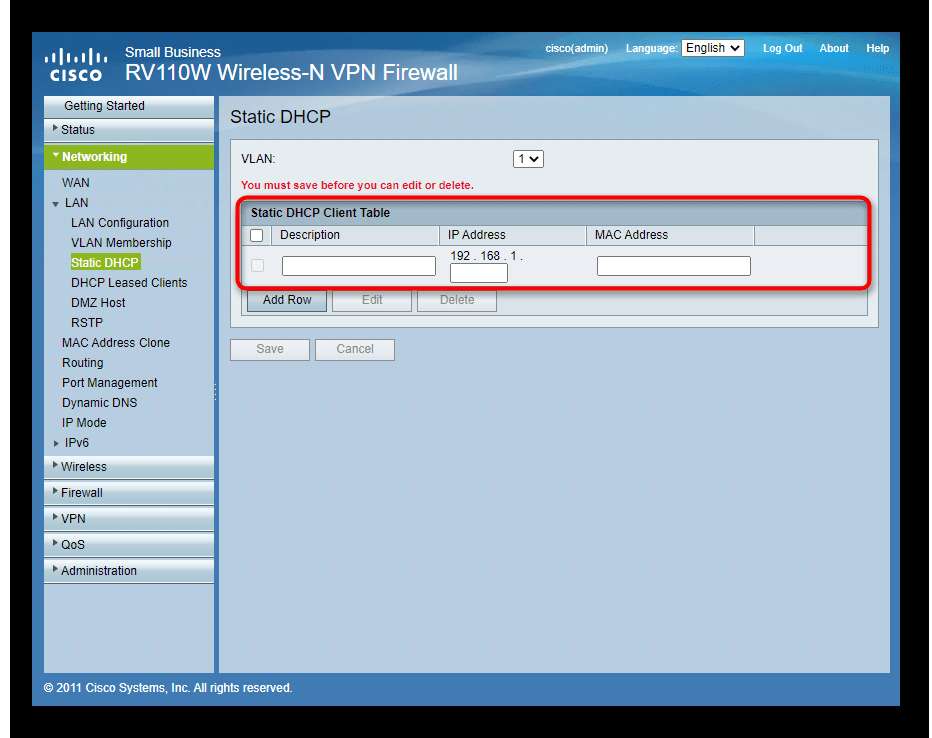

Тем, кто в дальнейшем будет интересоваться настройкой контроля доступа либо правил фильтрации, может потребоваться выполнить резервирование Айпишники, получаемого через DHCP для определенного устройства, чтоб он не сбивался при каждом повторном подключении. Для этого откройте меню «Static DHCP» и нажмите «Add Row».

В показавшейся форме введите описание для опции, задайте требуемый IP и укажите MAC-адрес того устройства, к которому будут использованы правила.

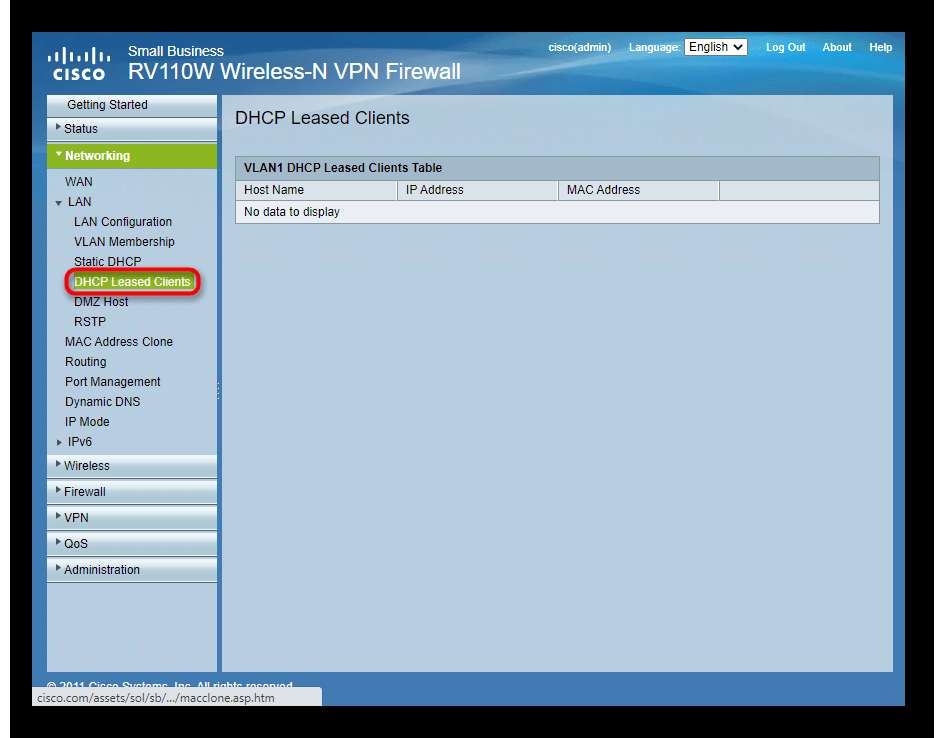

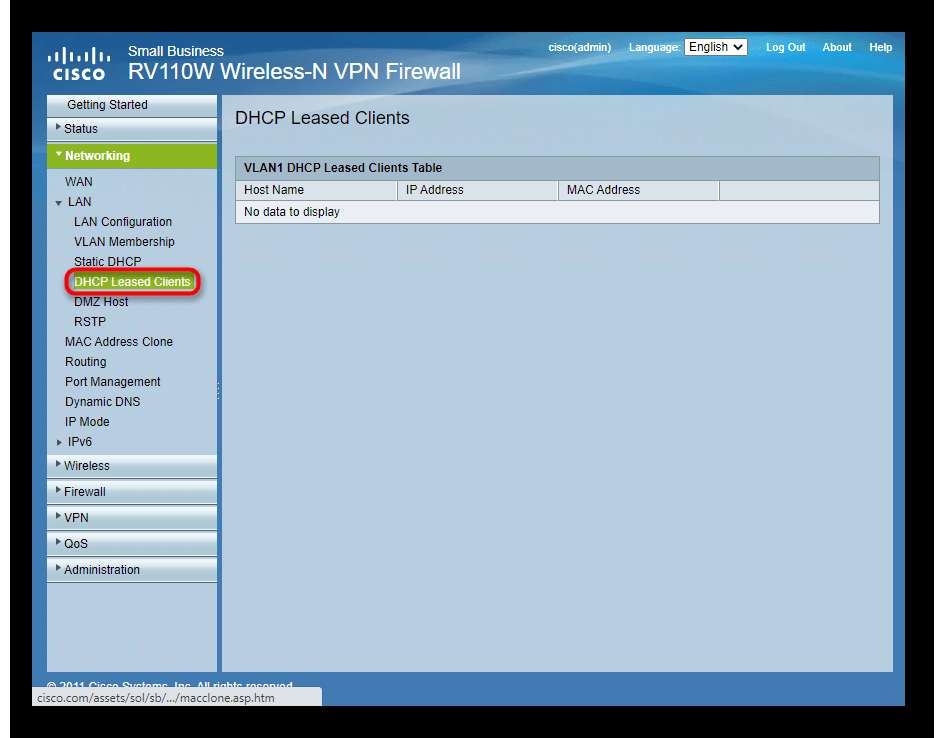

Если физический адресок неизвестен, но юзер при всем этом подключен к маршрутизатору, перейдите в «DHCP Leased Clients», чтоб найти этот параметр.

Другие опции локальной сети меняются очень изредка и только опытнейшеми юзерами, потому мы пропустим их и предлагаем перейти к последующему шагу общего конфигурирования маршрутизатора от Cisco.

Шаг 3: Характеристики Wi-Fi

Фактически в каждом доме есть устройство, подключаемое к роутеру через беспроводную сеть, другими словами Wi-Fi. По дефлоту этот режим в сетевом оборудовании от Cicso не настроен, потому отредактируйте его характеристики под личные требования. Этот процесс отличается от обычного из-за внешнего облика веб-интерфейса, в связи с чем пристально смотрите за каждым действием в аннотации.

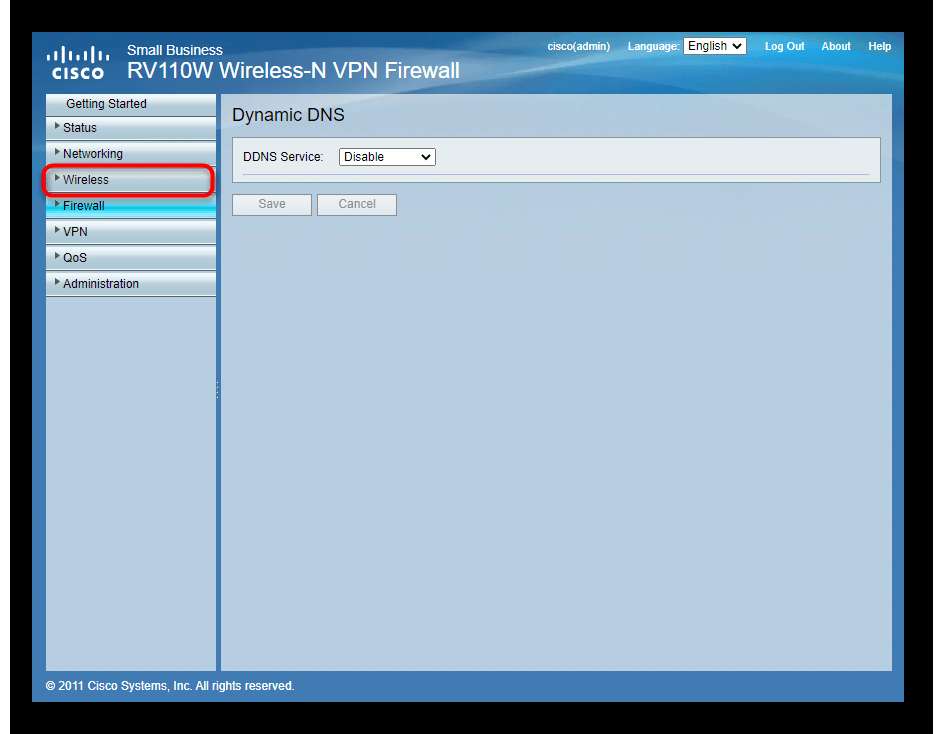

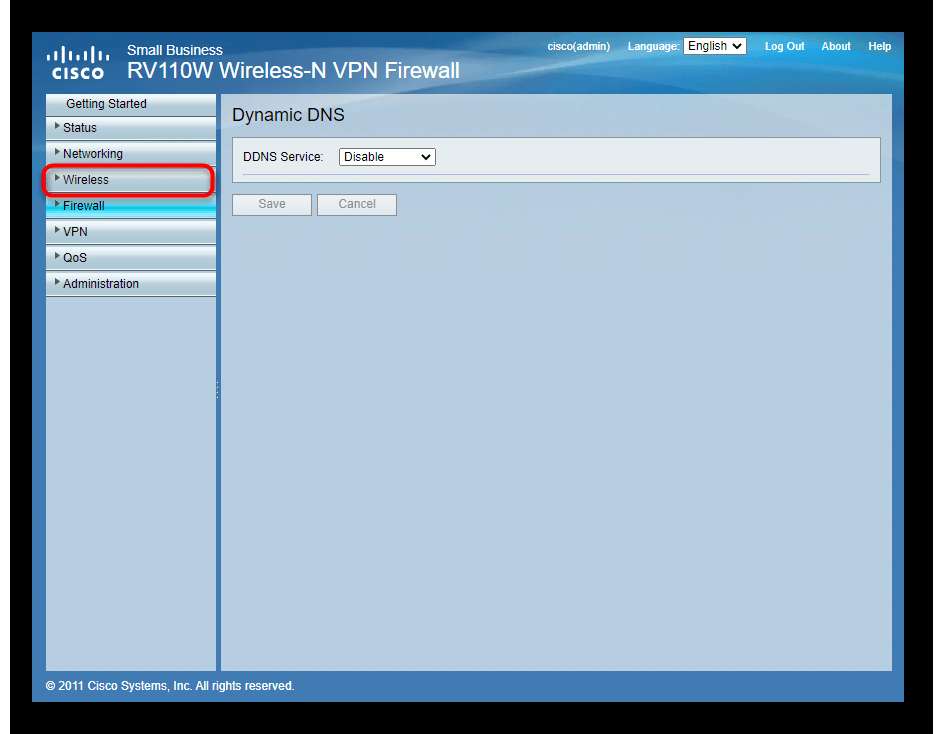

- Поначалу откройте раздел «Wireless» через меню слева.

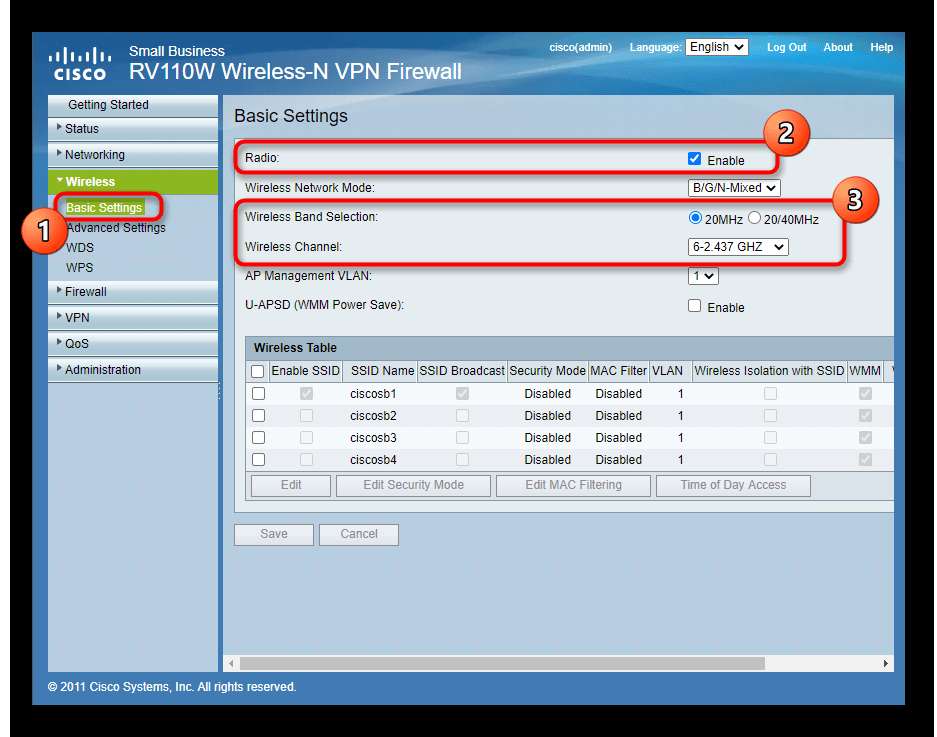

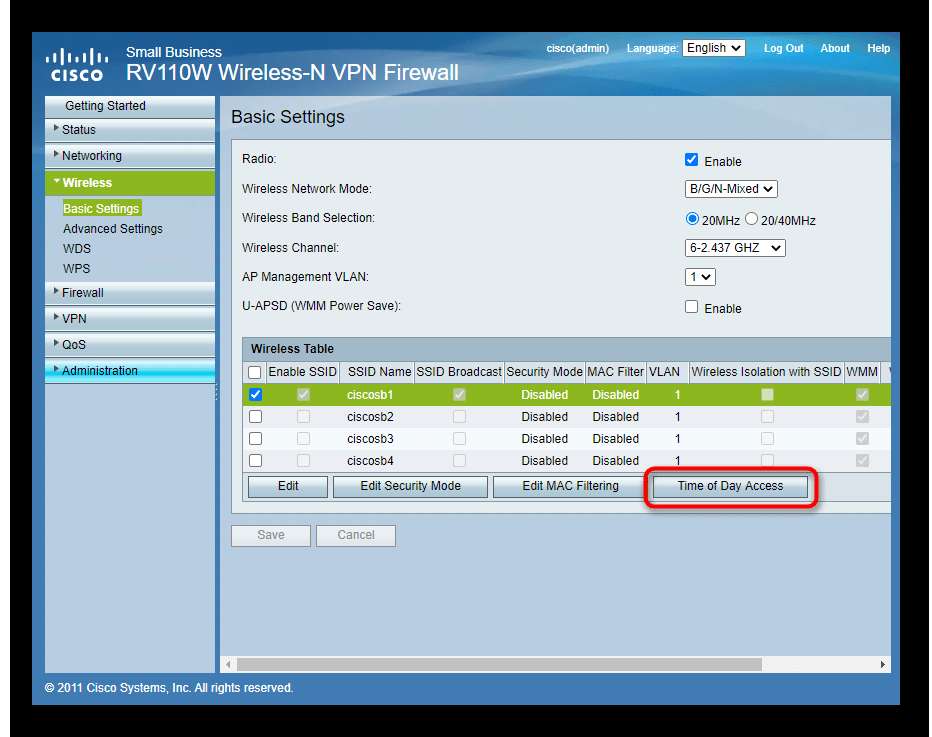

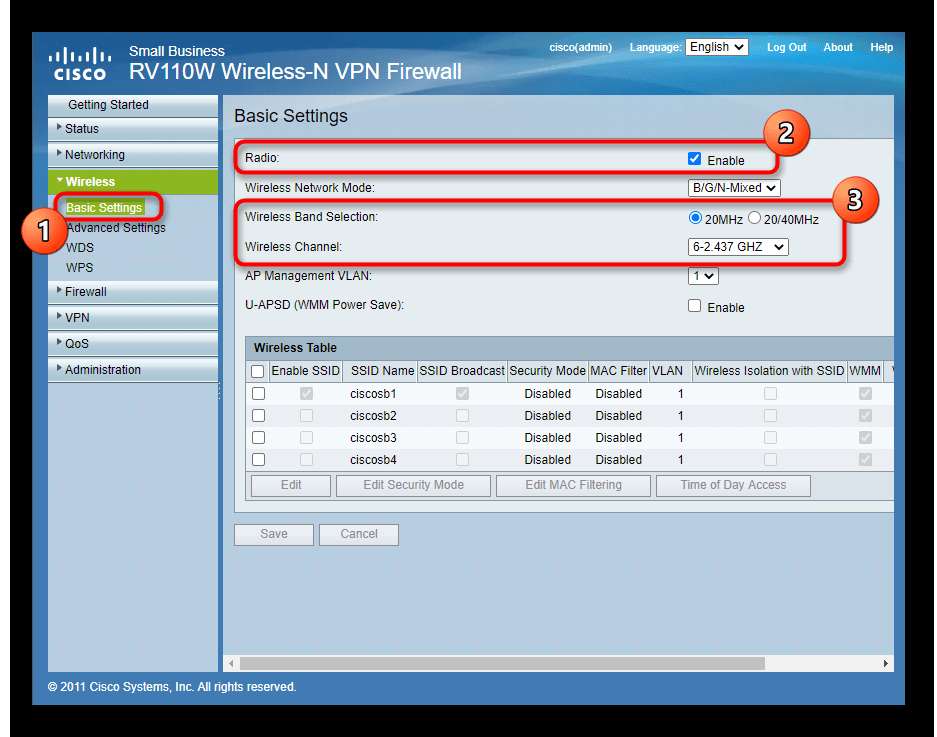

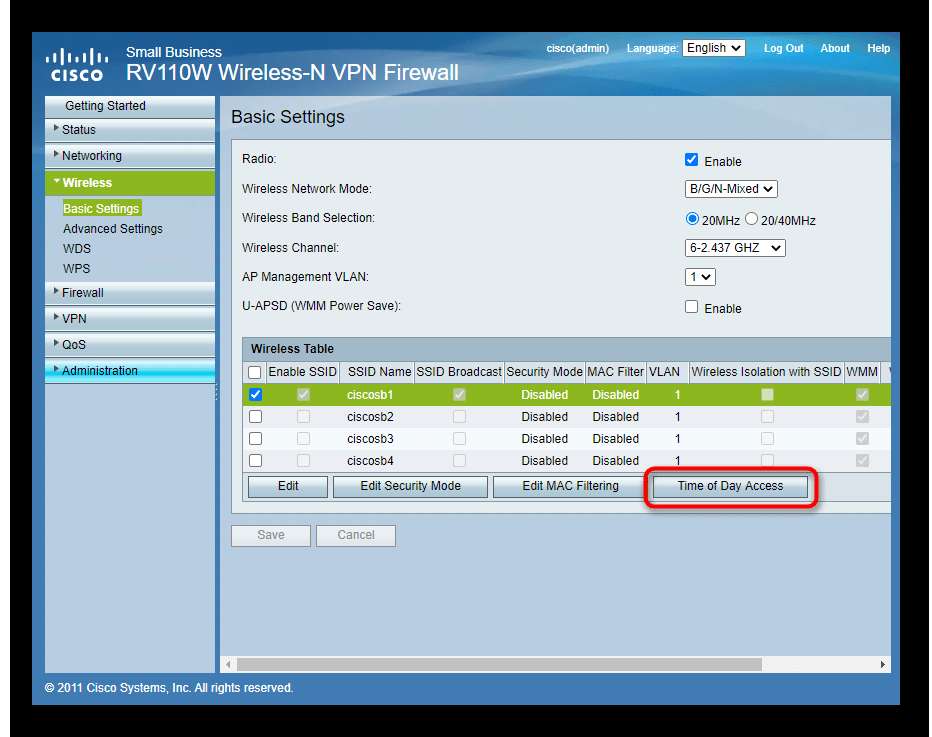

Изберите em>»Basic Settings», где включите вещание беспроводной сети, также по необходимости поменяйте канал и герцовку.

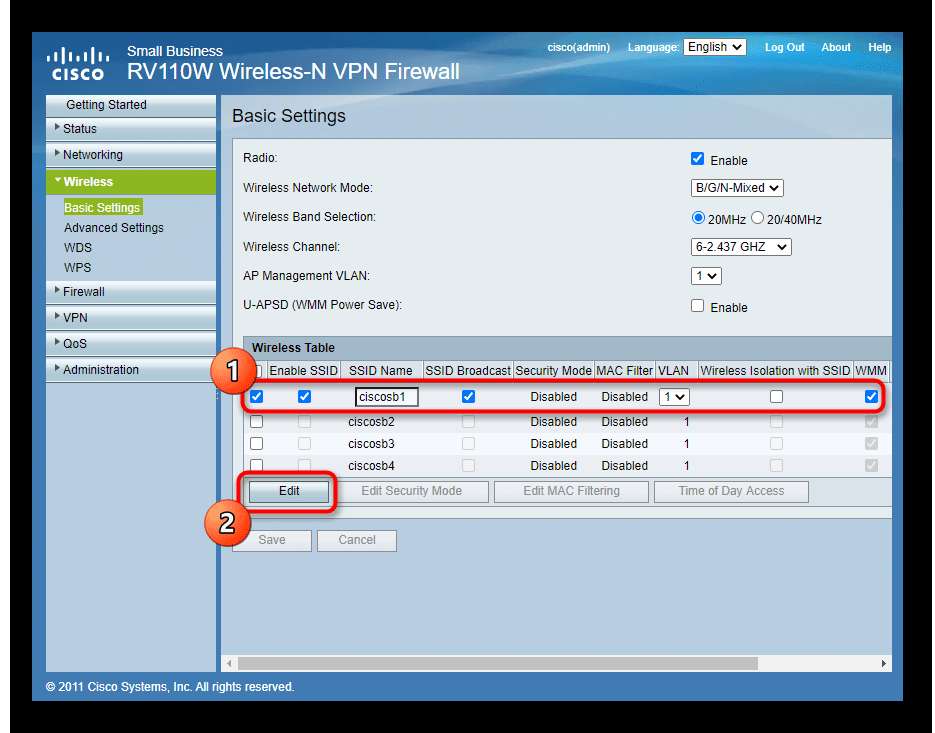

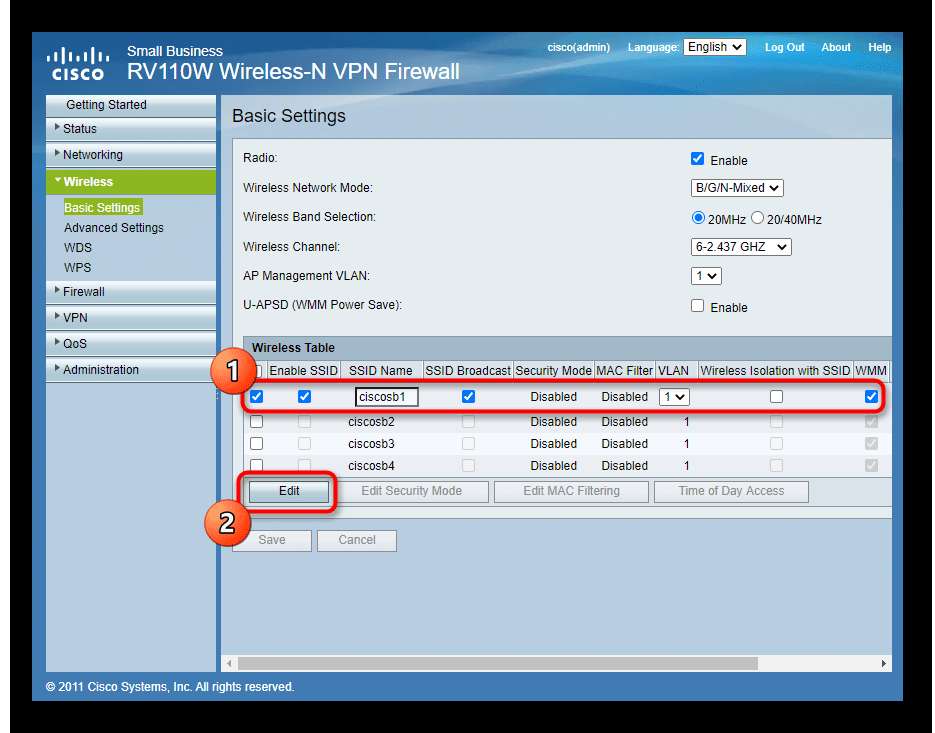

Большая часть животрепещущих моделей поддерживают работу сходу нескольких точек доступа, но не многим юзерам это нужно. Потому в таблице активируйте требуемое количество сетей и измените их наименования под себя, щелкнув на «Edit».

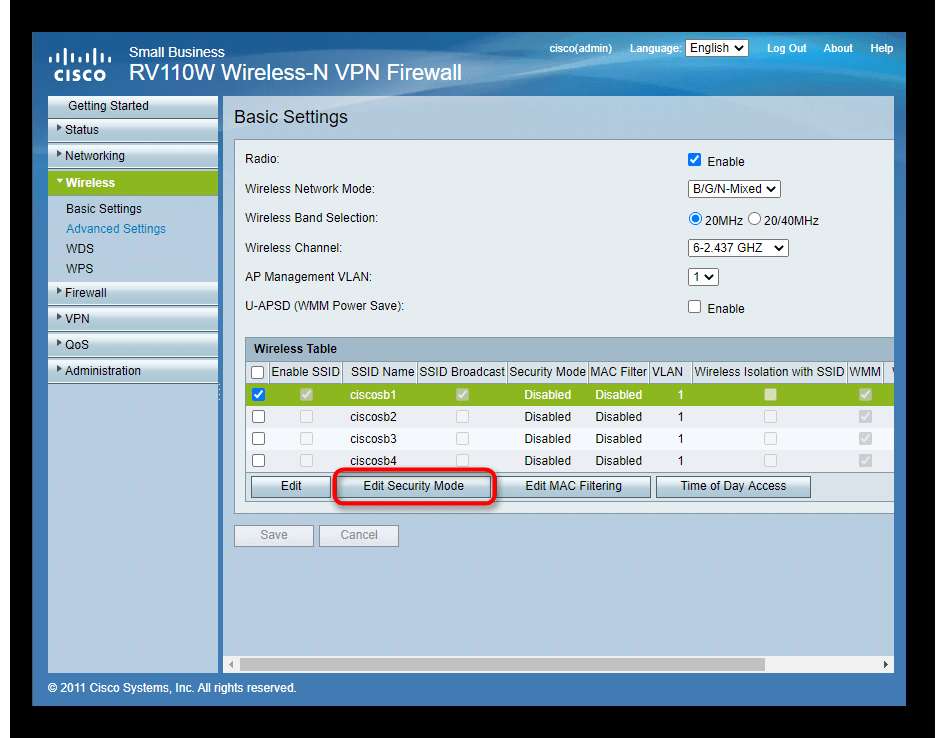

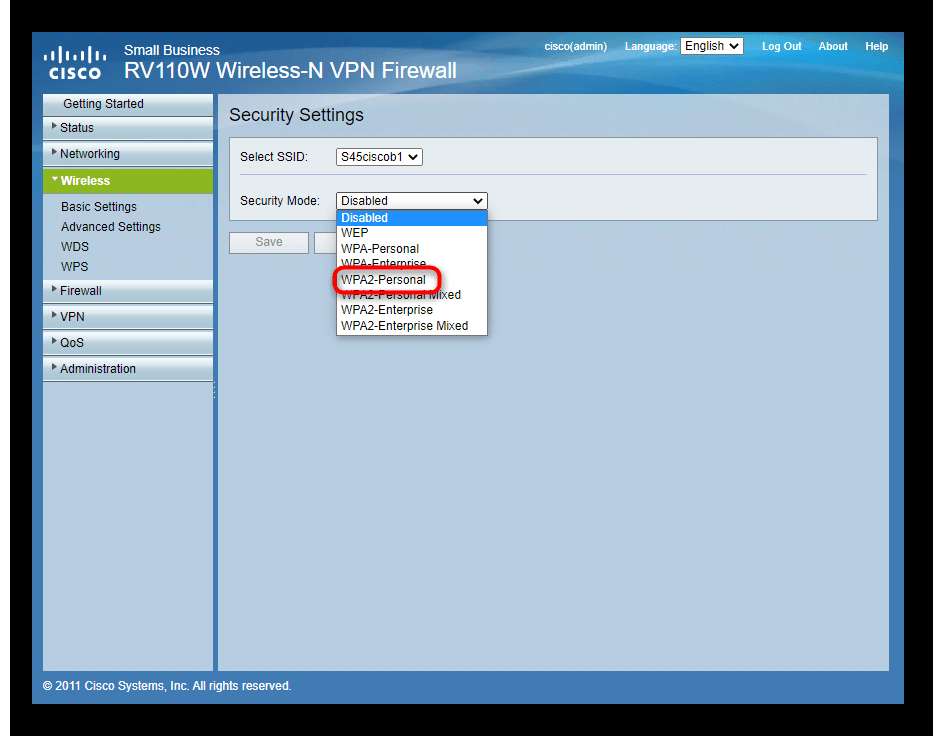

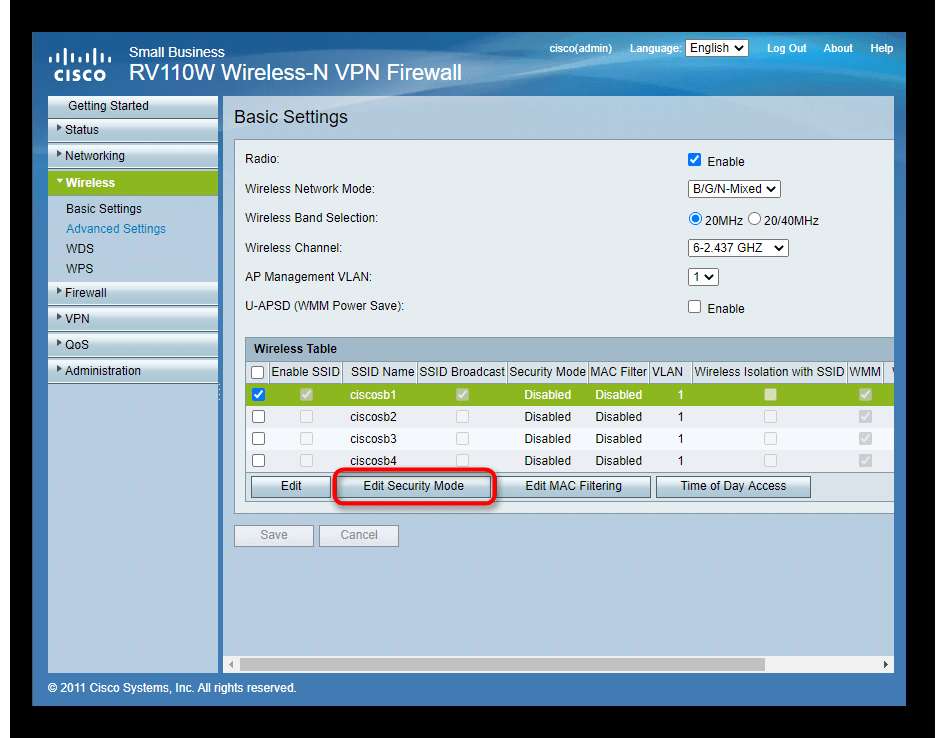

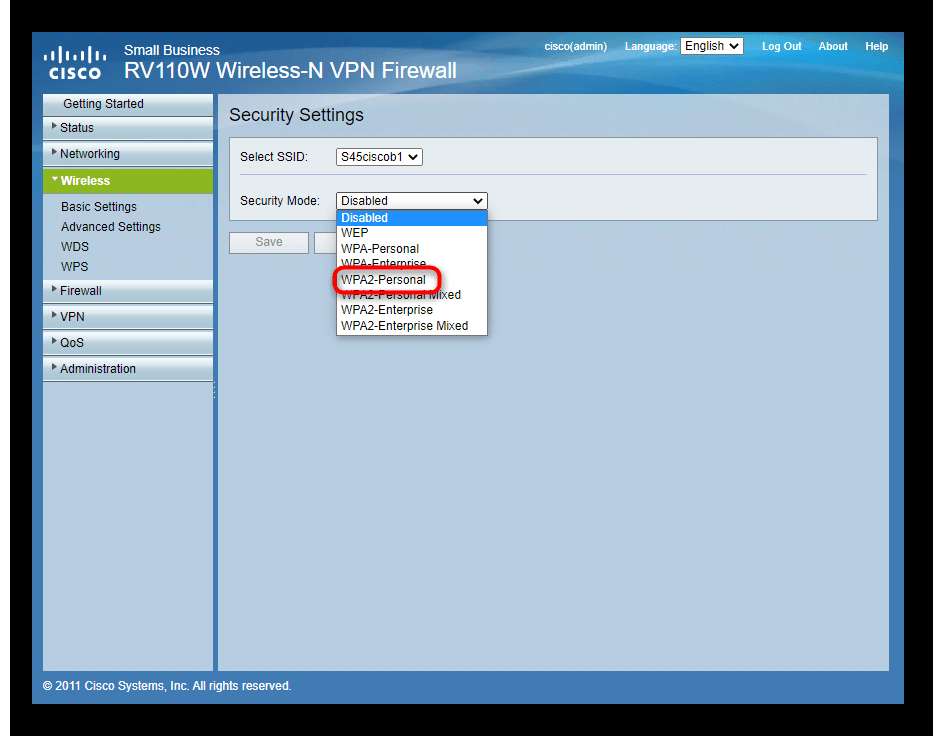

В неотклонимом порядке настраивается и безопасность сети, так как фактически никогда не надо, чтоб она была открытой. Для этого выделите активную точку и кликните по кнопке «Edit Security Mode».

Разверните показавшееся выпадающее меню, где вас интересует стандартный протокол защиты «WPA2-Personal».

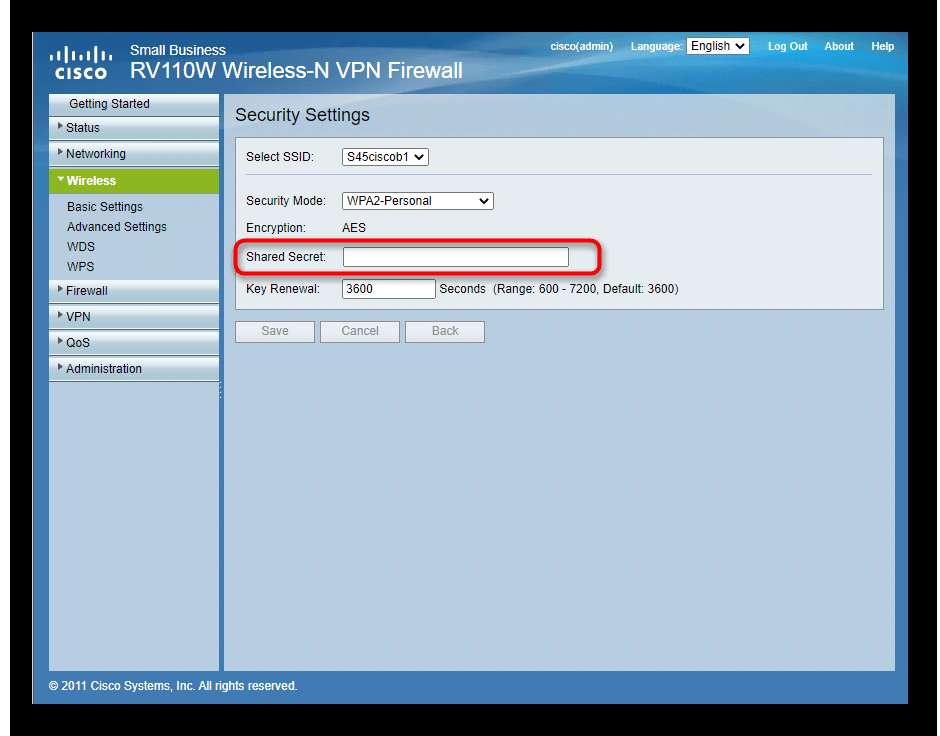

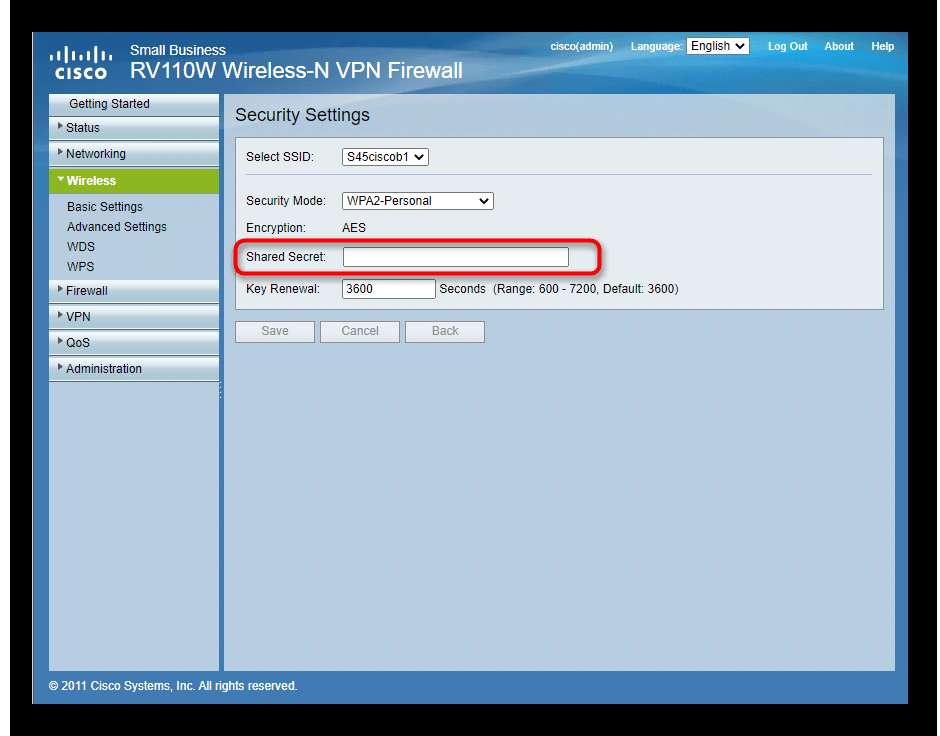

Введите пароль, состоящий минимум из восьми знаков, который будет употребляться для подключения к Wi-Fi. Не волнуйтесь о том, что забудете этот ключ, ведь всегда можно зайти в веб-интерфейс, поглядеть его либо поменять.

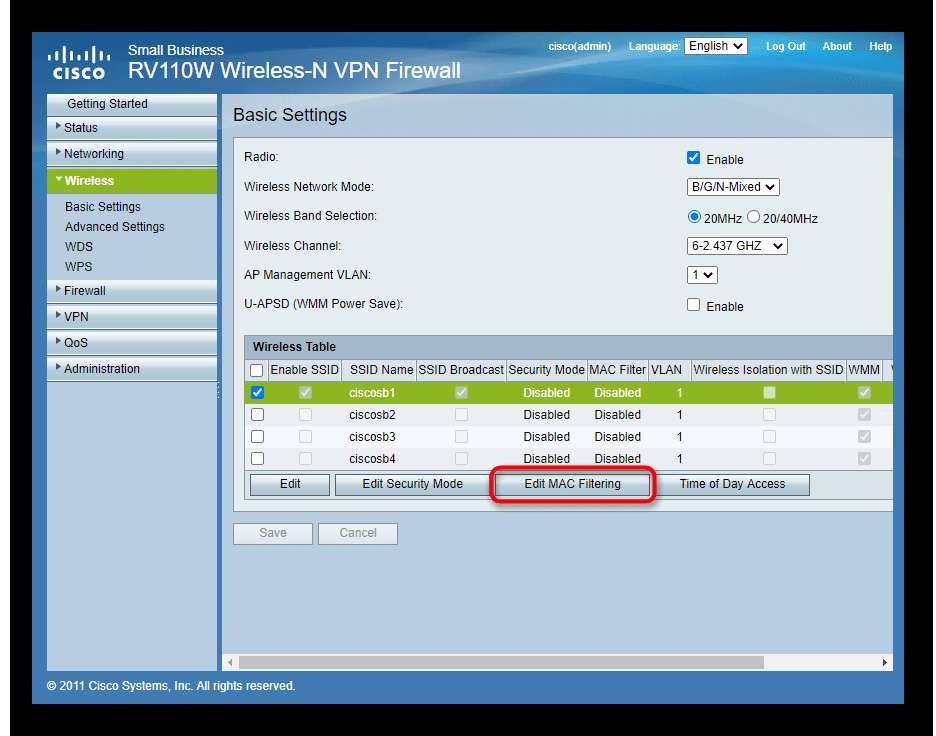

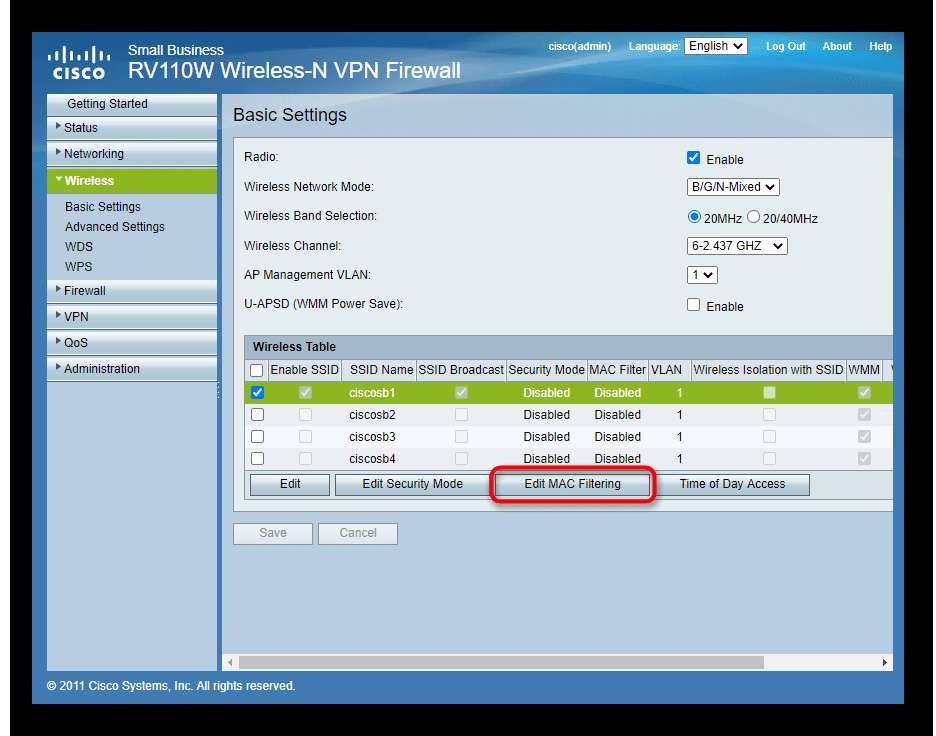

Вернитесь к главному меню и для опции правил доступа к Wi-Fi перейдите в «Edit MAC Filtering».

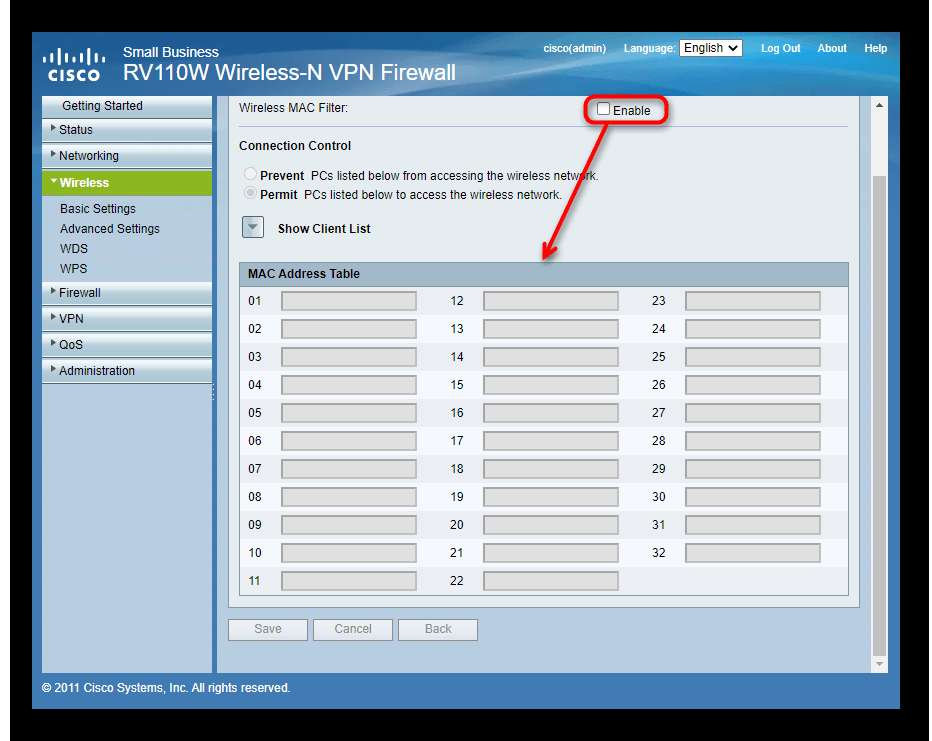

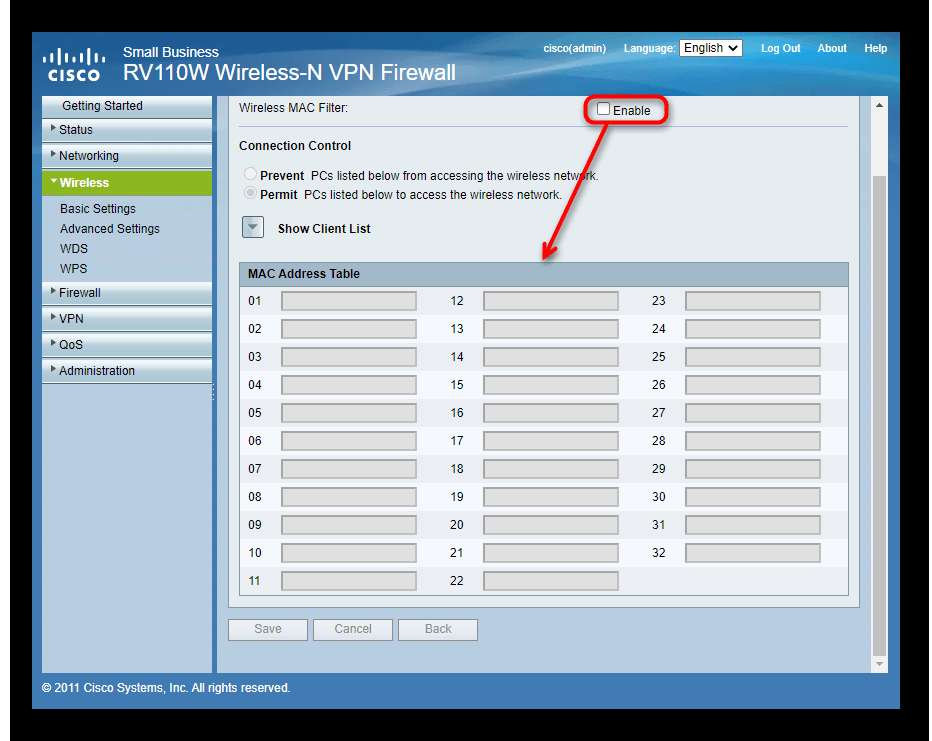

Здесь задайте действие правила — разрешающее либо запрещающее подключение, также сделайте таблицу из MAC-адресов, которые будут к нему относиться. Такая настройка окажется полезна, если сеть остается открытой, к примеру, чтоб добавить туда все разрешающие устройства, а подключение других будет автоматом блокироваться.

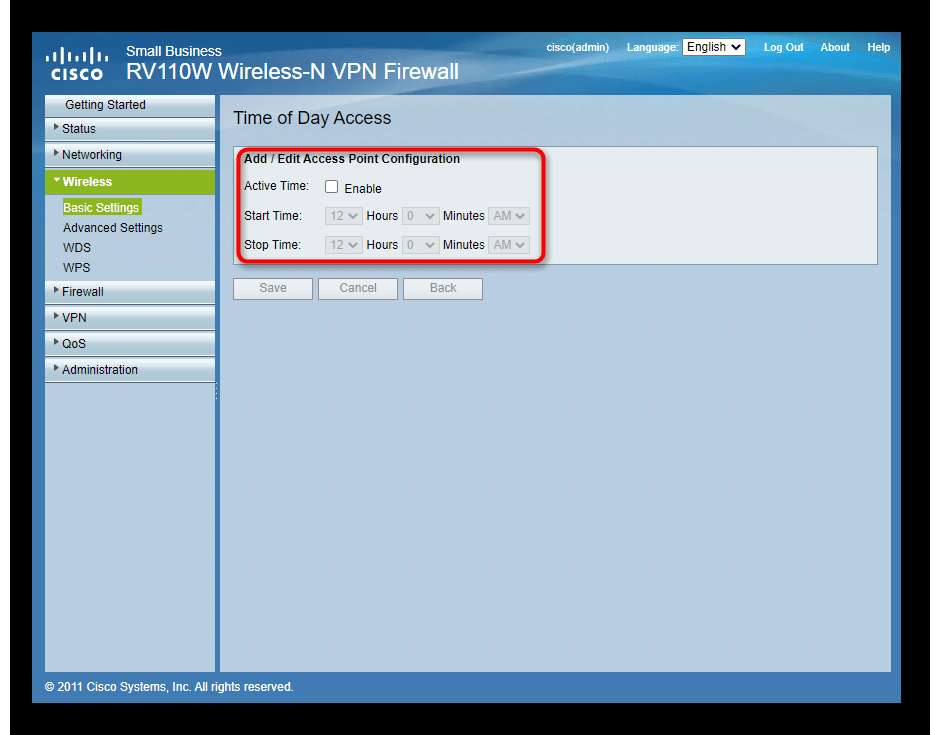

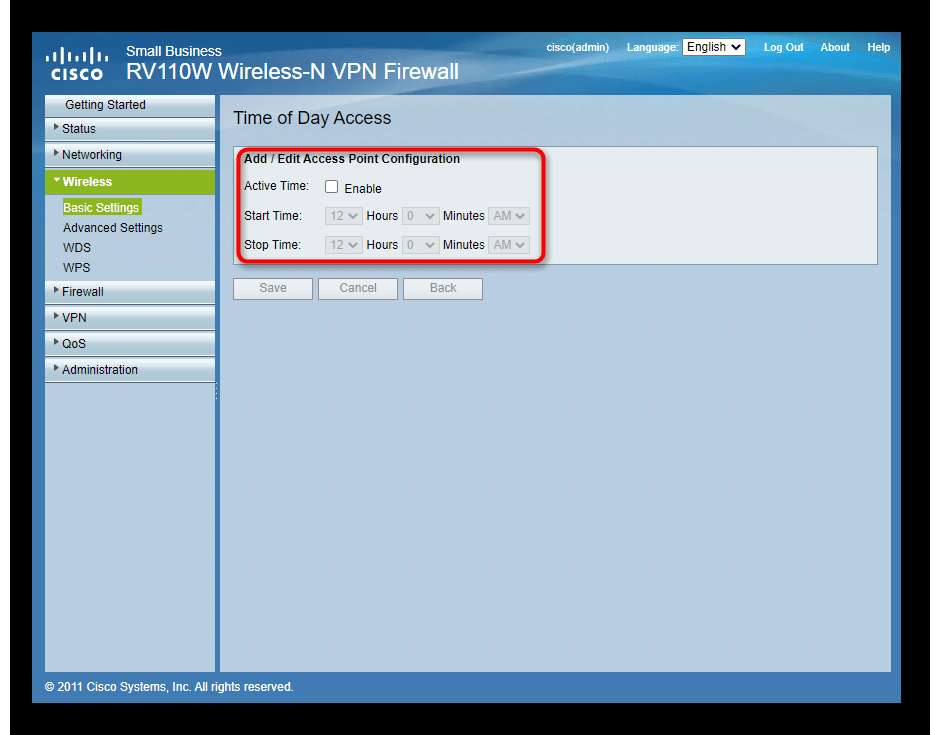

Последний блок базисных опций беспроводной сети — «Time to Day Access». По его наименованию уже можно осознать, что он отвечает за расписание доступа к Wi-Fi. Для опции расписания нажмите по соответственной кнопке справа, за ранее выбрав нужный SSID.

Активируйте ограничение по времени и установите начало и конец доступа. Недочетом этой опции будет то, что нет способности сделать расписание на всю неделю, потому таковой подход будет хорошим не для всех юзеров.

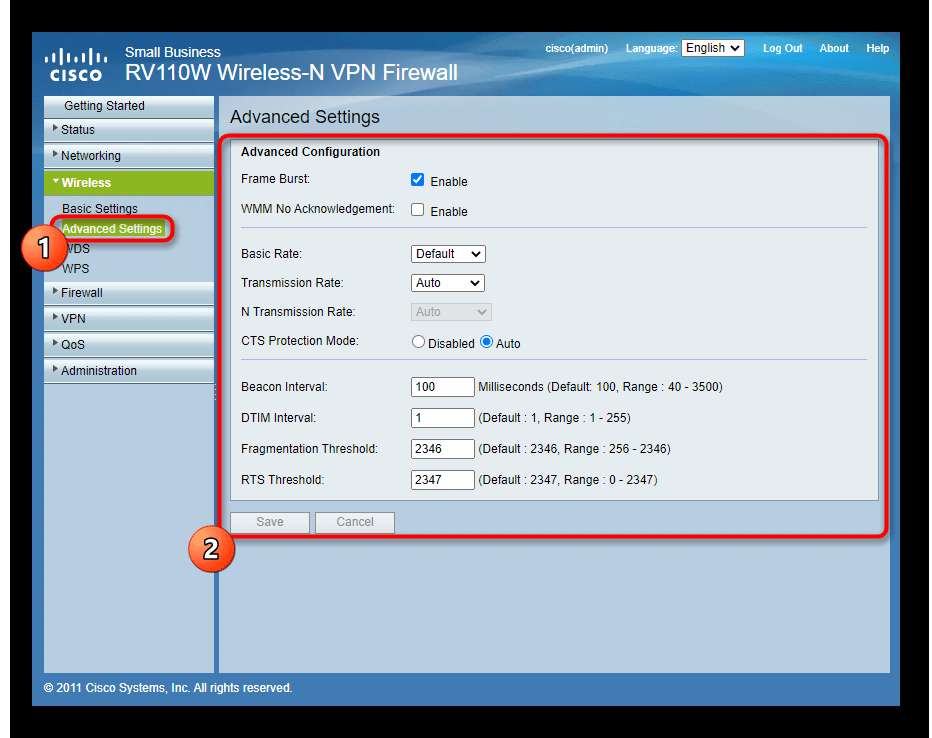

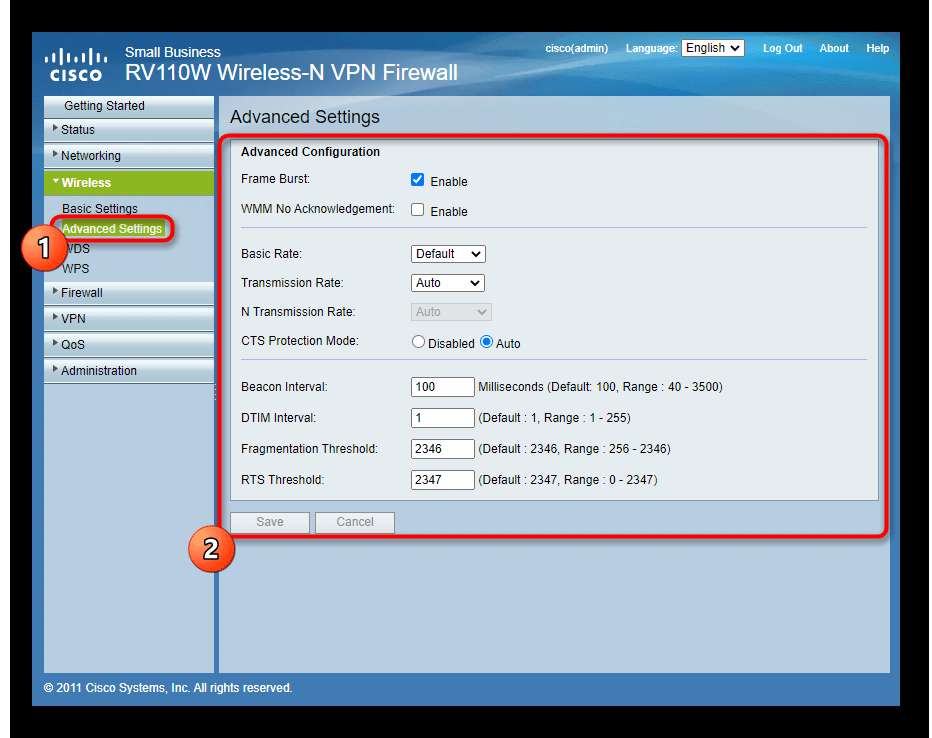

Дополнительно отметим наличие расширенных опций. Все из их предусмотрены только для опытнейших юзеров, потому обыденным пользователям не следует поменять тут ничего, ведь это может впрямую сказаться на функционировании беспроводной сети.

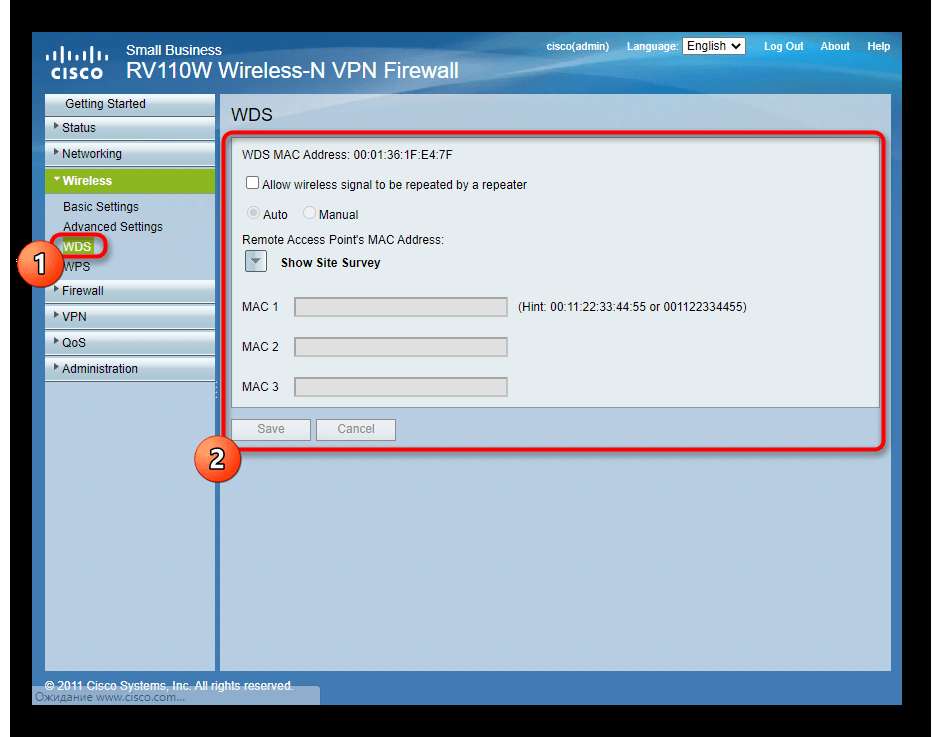

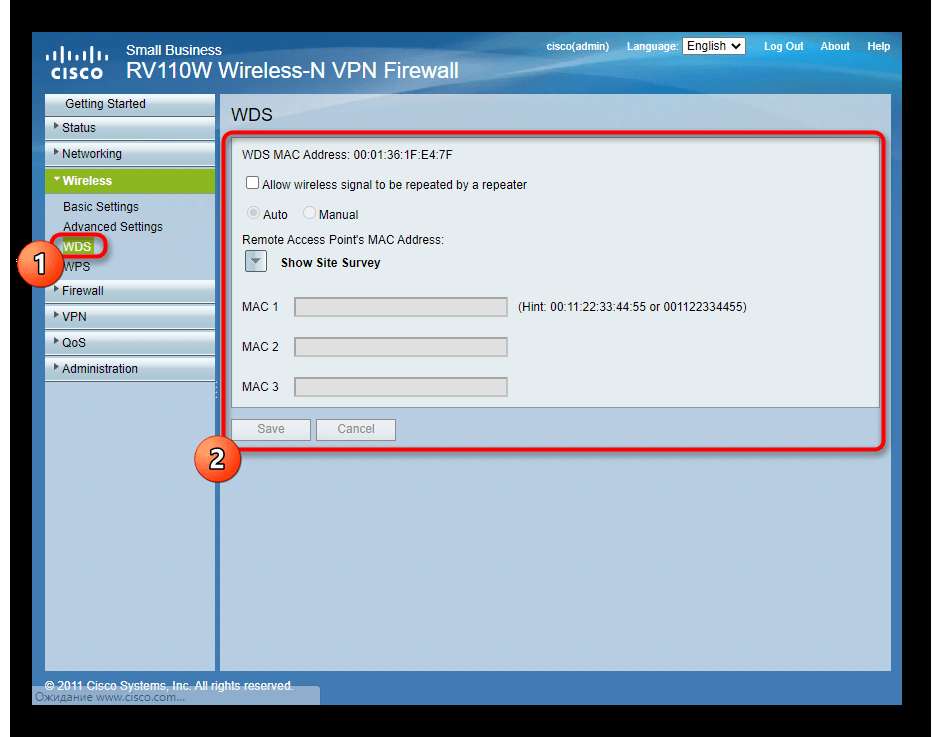

Фактически все маршрутизаторы от Cisco поддерживают режим WDS, который позволяет подключить два сетевых устройства меж собой для расширения зоны покрытия Wi-Fi. В этом разделе для опции повторителя следует только активировать режим и ввести MAC-адрес мотивированного маршрутизатора.

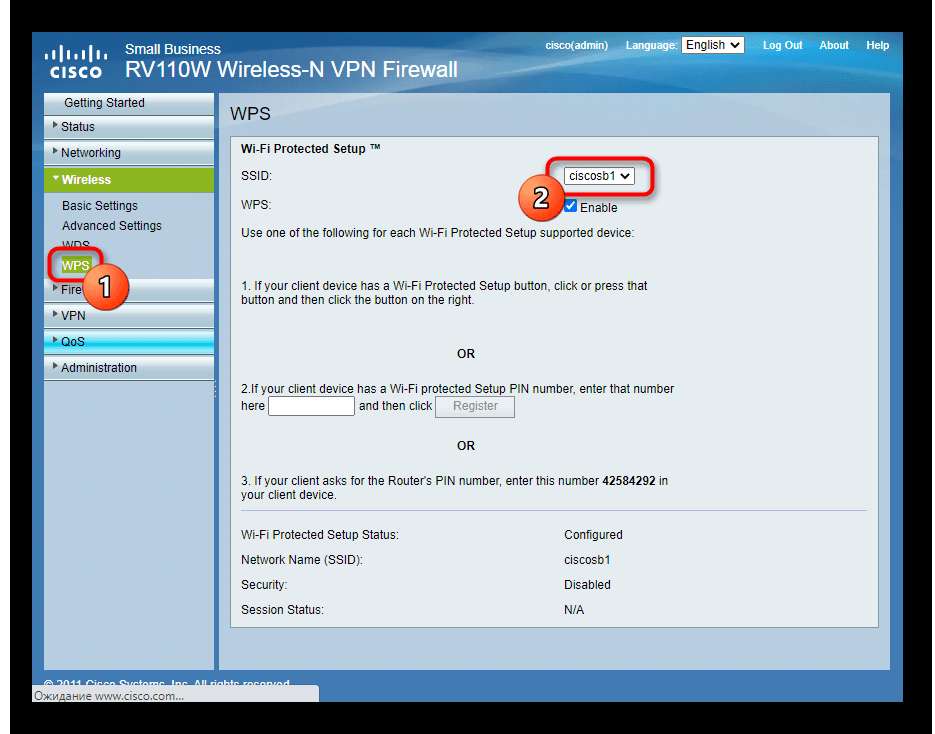

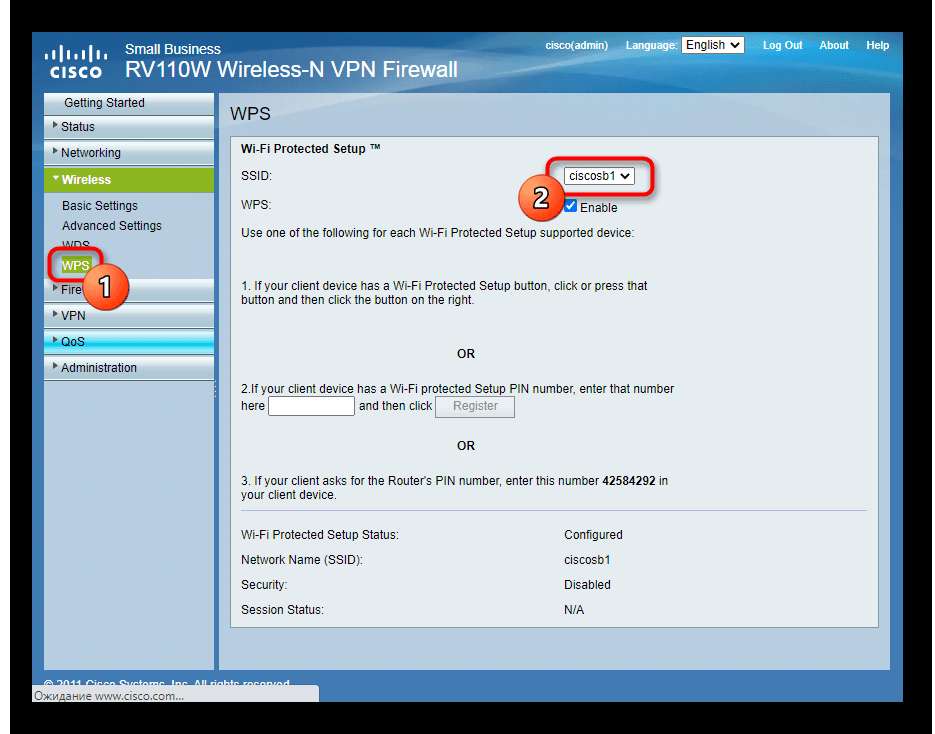

Осталось разобраться с WPS. Эта разработка создана для резвого подключения к беспроводной сети роутера без ввода пароля. В меню конфигурирования выбирается точка доступа для WPS, здесь же есть кнопка для отключения этой функции, если она не нужна.

Шаг 4: Безопасность

Компания Cisco подошла уникально к реализации характеристик безопасности для маршрутизатора, не обойдя при всем этом и стандартные опции, полезные опытным пользователям. Разглядим их сжато, чтоб у каждого было общее представление о доступных функциях в животрепещущих версиях роутеров.

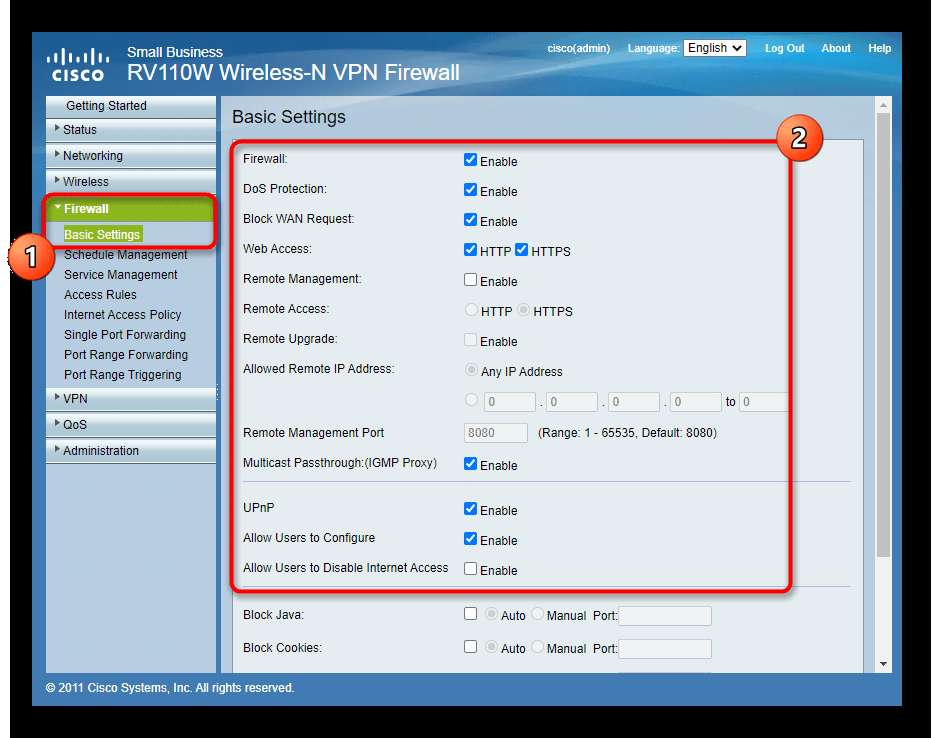

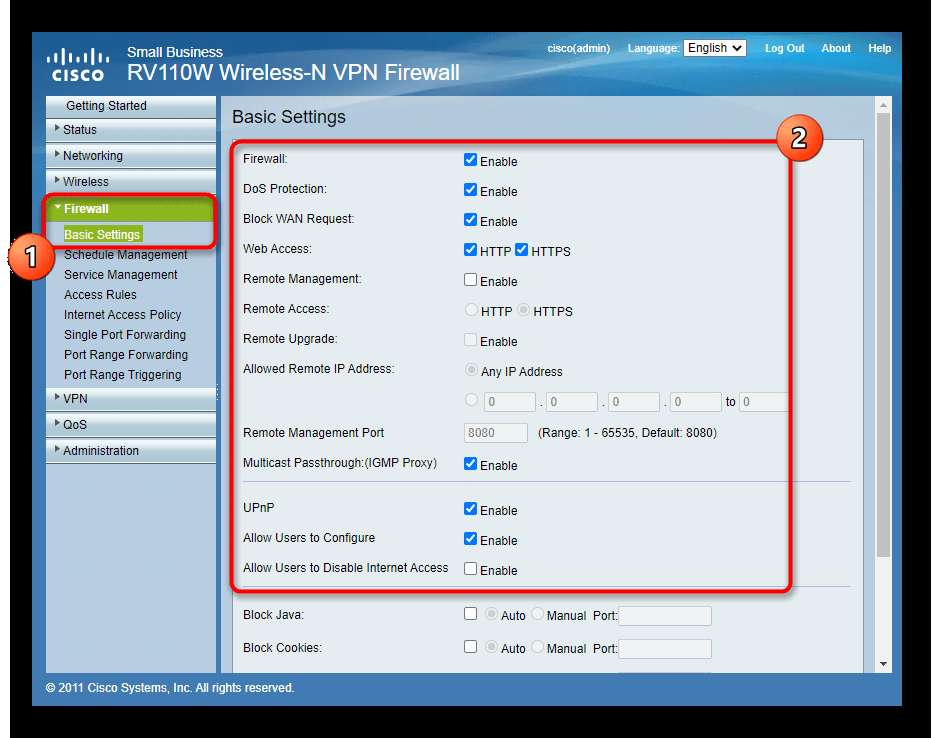

- Перейдите в раздел «Firewall», где разверните «Basic Settings». В ней находятся кнопки для отключения либо активации стандартных правил защиты. По дефлоту они все включены и их не рекомендуется отключать.

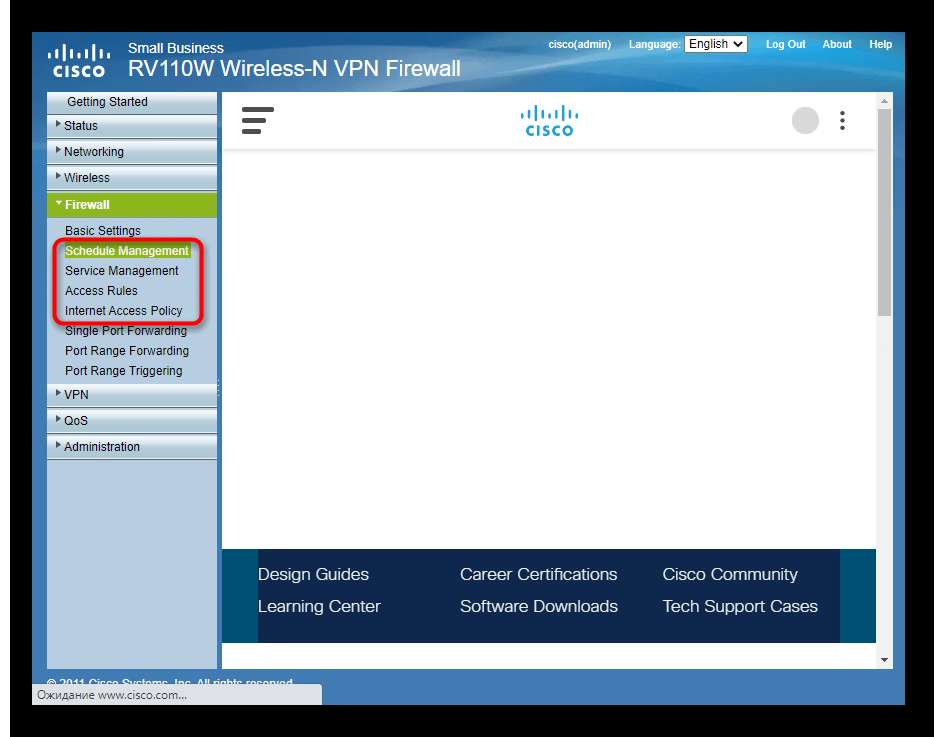

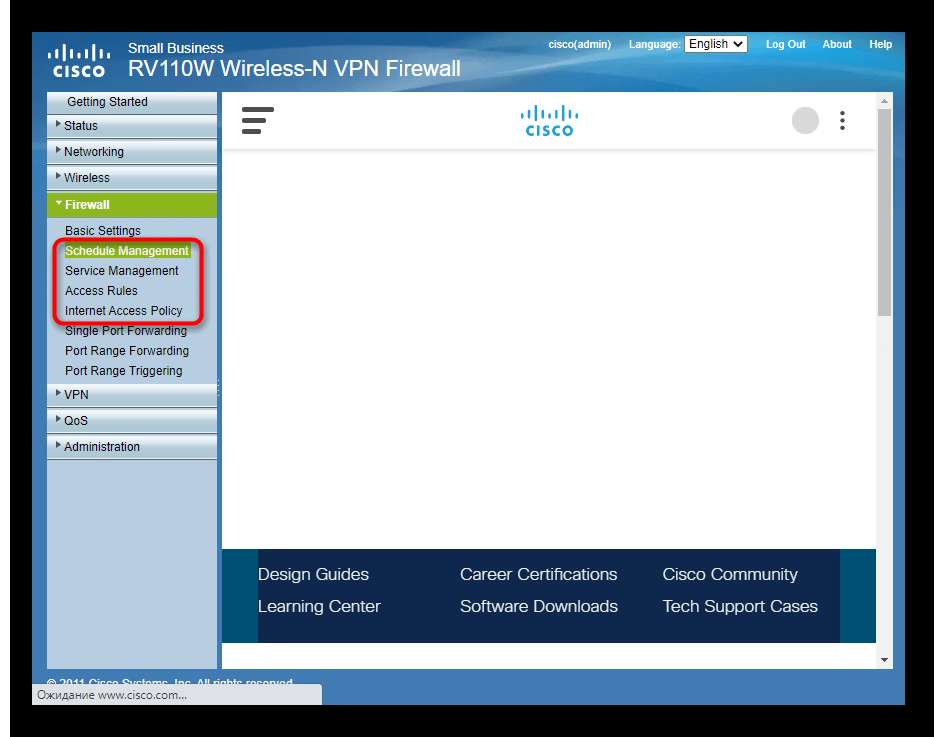

Характеристики расписания, доступа и блокировки определенных веб-сайтов выставляются через учетную запись официального веб-сайта Cisco, который будет открыт при переходе к подходящим категориям. Используйте аннотации от разработчиков, если в первый раз сталкиваетесь с схожими опциями либо во время этого процесса появились другие трудности.

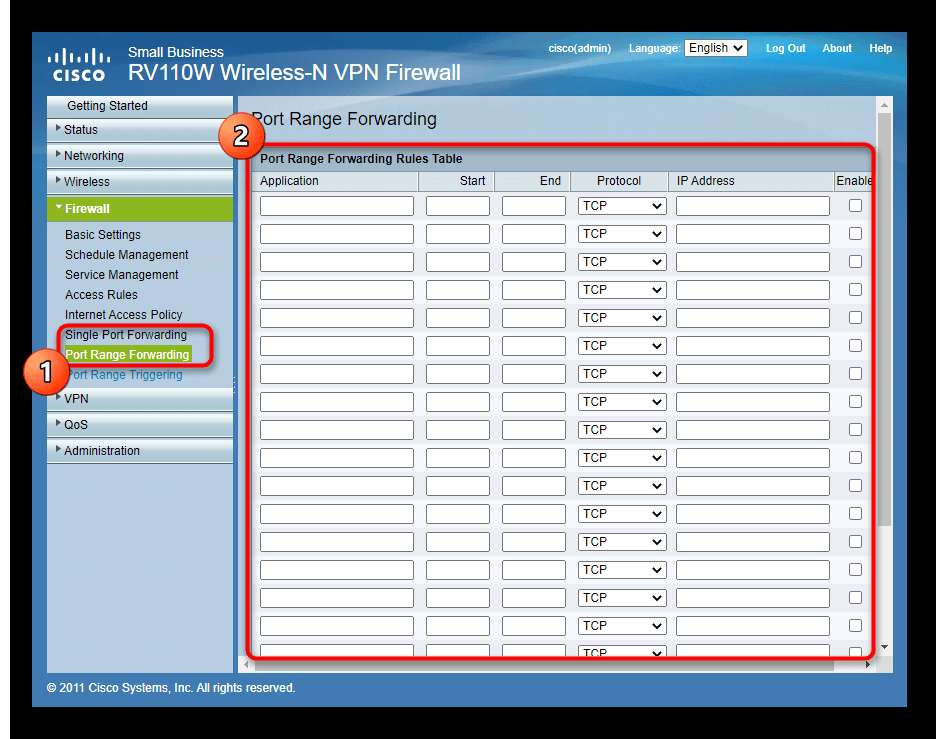

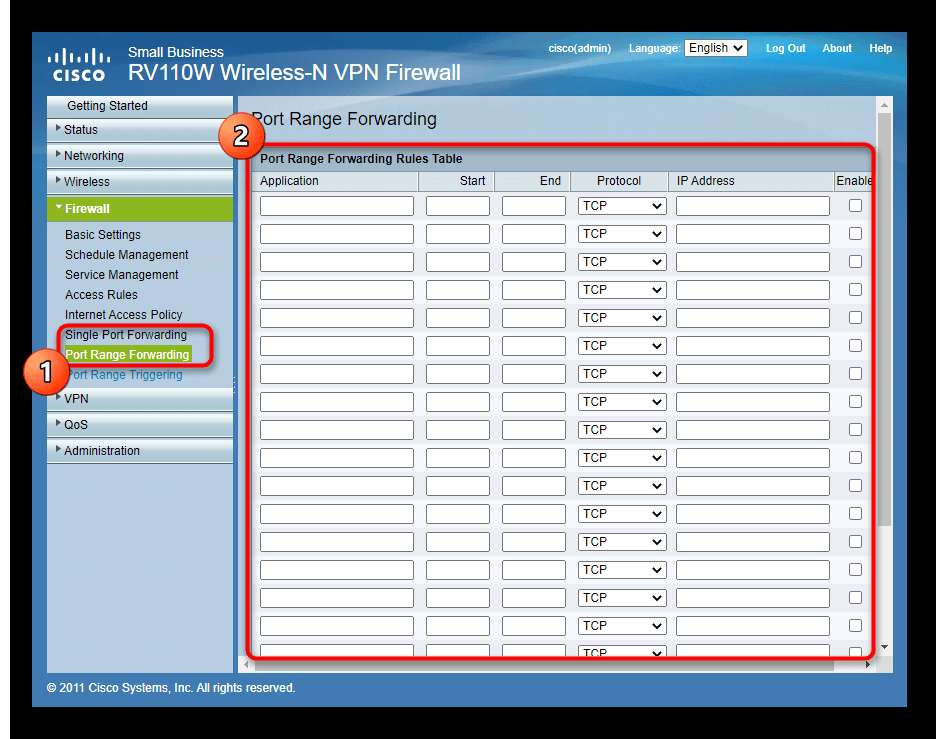

Завершают меню безопасности правила проброса портов. Таблица уже сотворена заблаговременно, а вам только нужно вписать наименования приложений, которые будут использовать порты, ввести сам протокол, исходный, конечный порт и Айпишник.

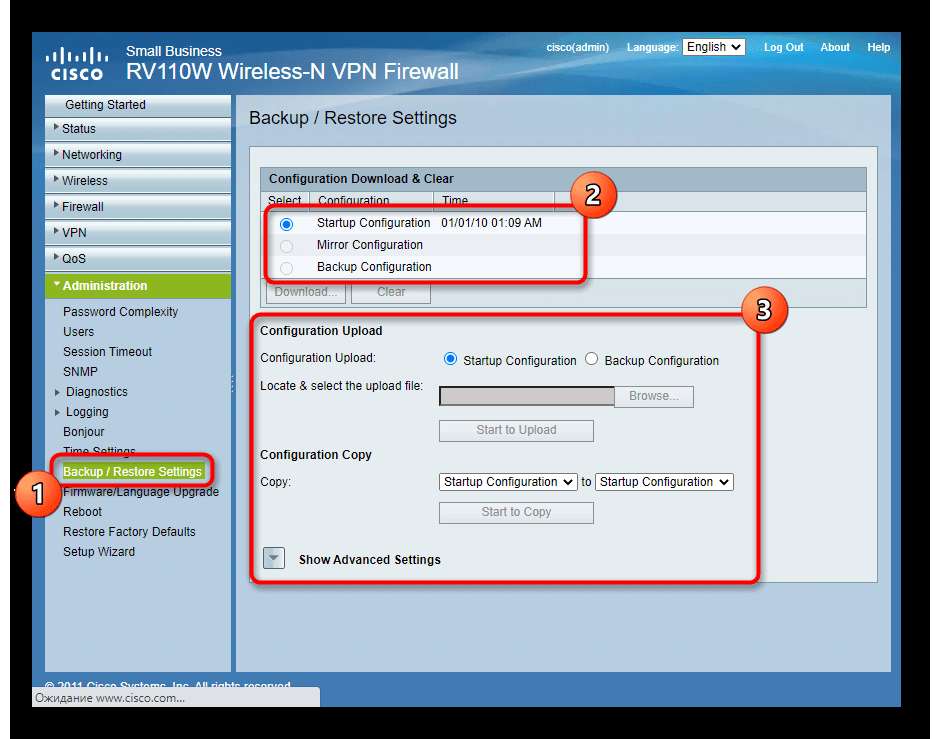

Если конфигурации в разделе безопасности были произведены через учетную запись на официальном веб-сайте, сможете не волноваться о том, что они будут сброшены при возвращении роутера к заводским настройкам. В неприятном случае лучше сделать файл запасной копии через раздел, о котором пойдет речь в последующем шаге.

Шаг 5: Администрирование

С основными и дополнительными параметрами маршрутизаторов мы разобрались выше. Осталось обратиться к разделу с системными инструментами, который может понадобиться даже после того, как все конфигурационные деяния завершены.

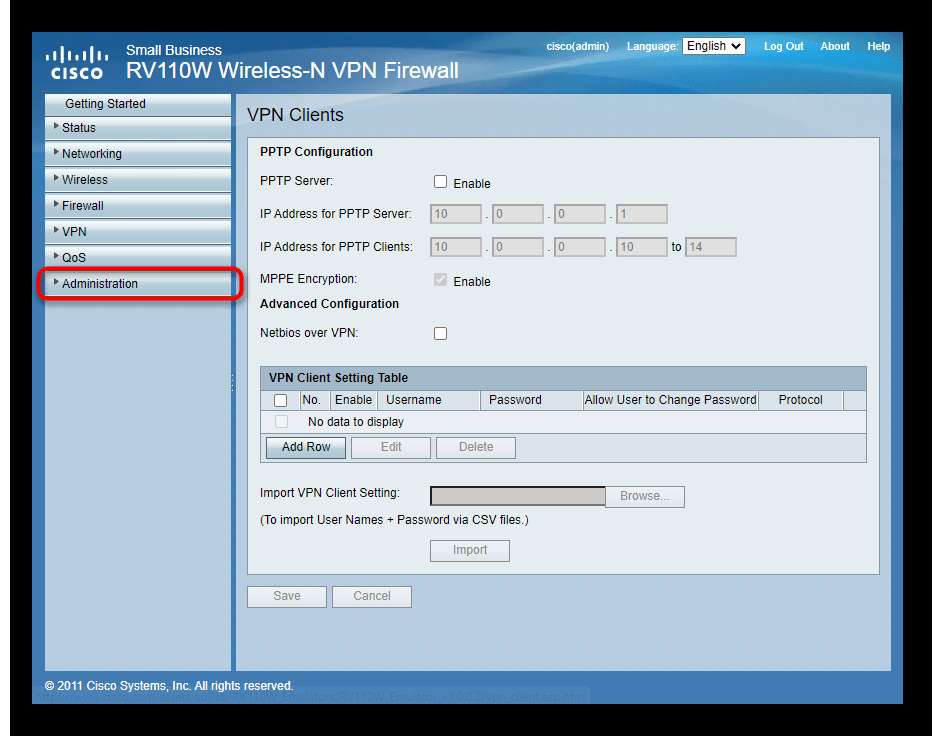

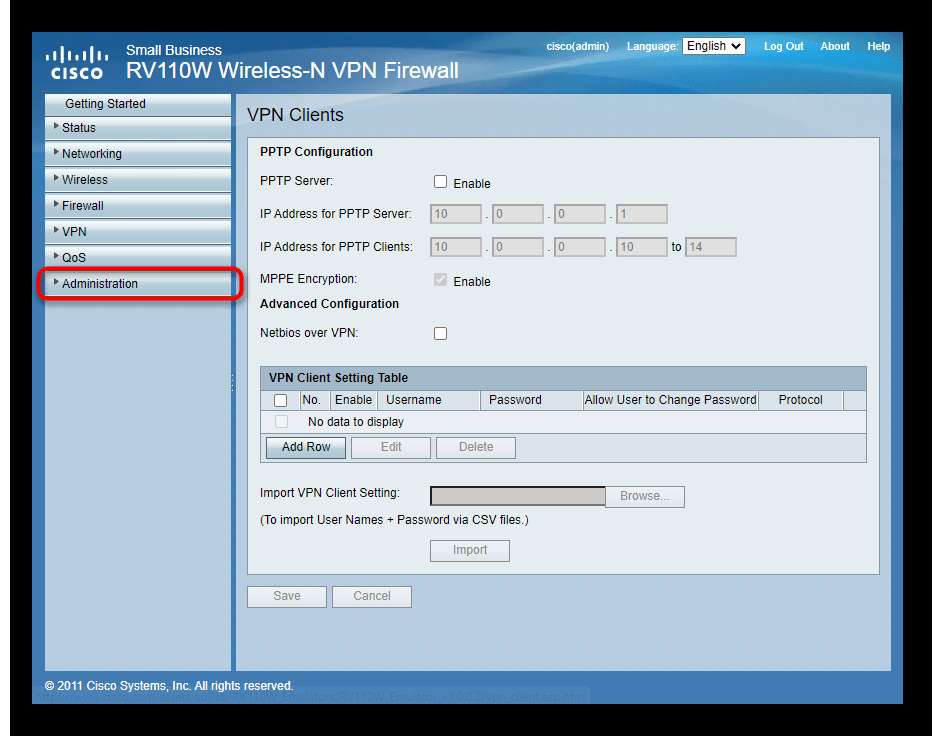

- Для отображения всех доступных меню нажмите «Administration».

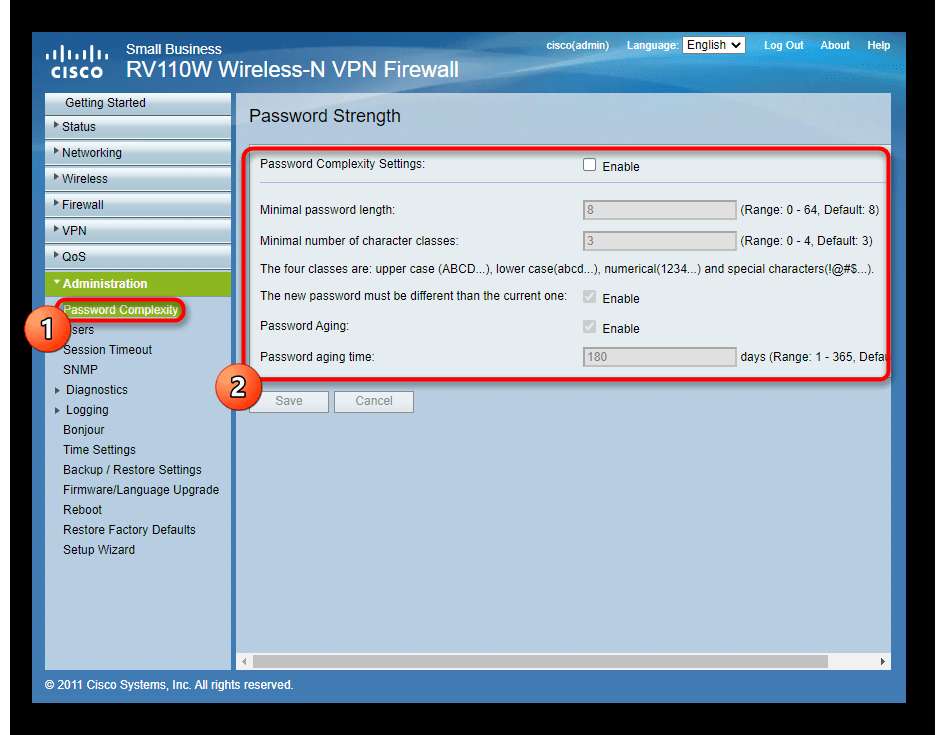

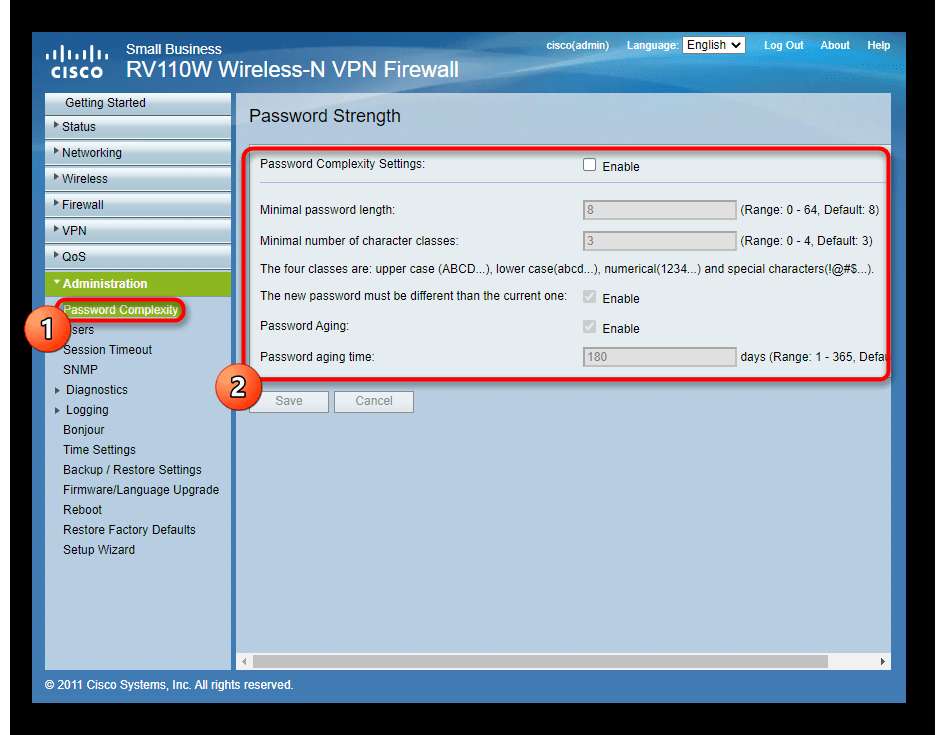

1-ая же категория является особой, так как позволяет избрать длину паролей, применяемых для доступа к роутеру и подключению к Wi-Fi. Вы сможете включить этот параметр и вручную задать ограничения, но в большинстве случаев это просто не надо.

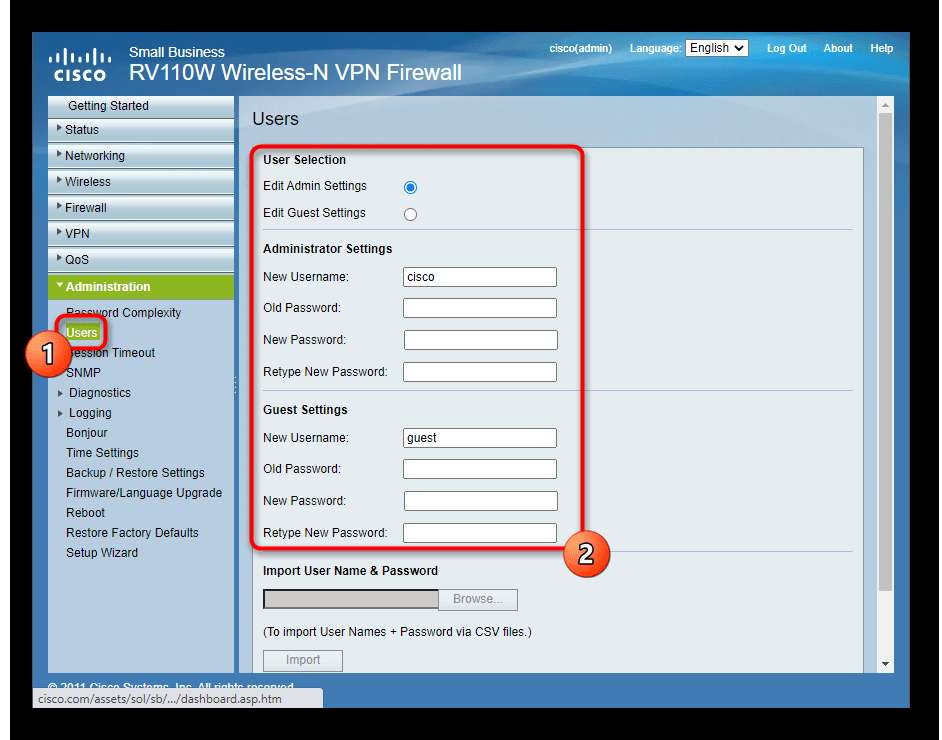

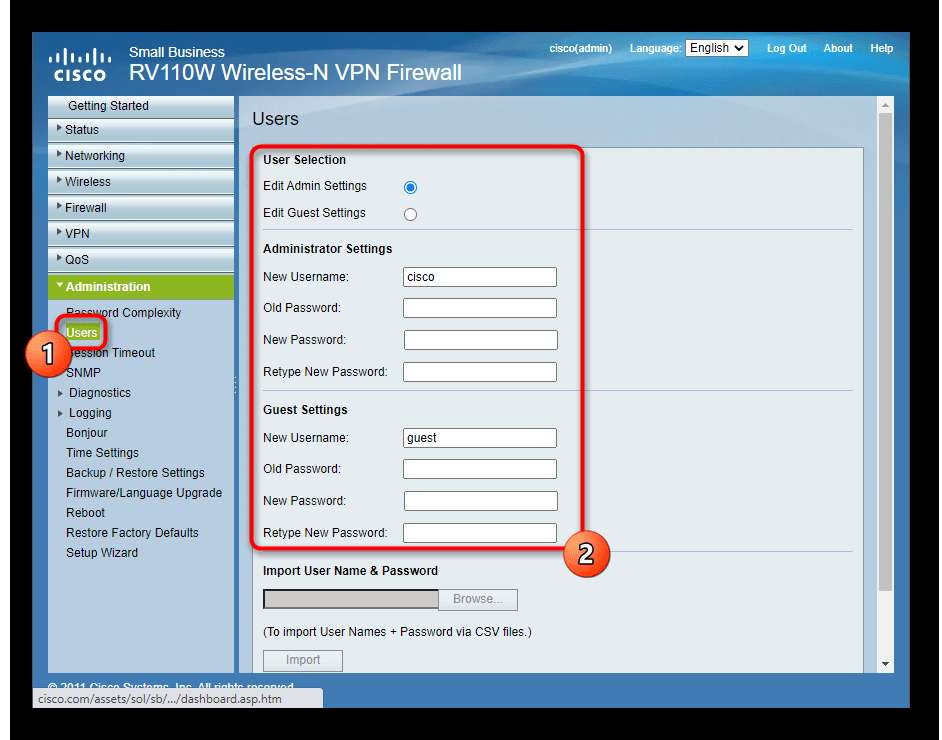

К маршрутизатору можно подключиться только методом ввода имени юзера и пароля, а управление учетными данными осуществляется через «Users». Поменяйте стандартный пароль либо добавьте нового юзера, если это требуется.

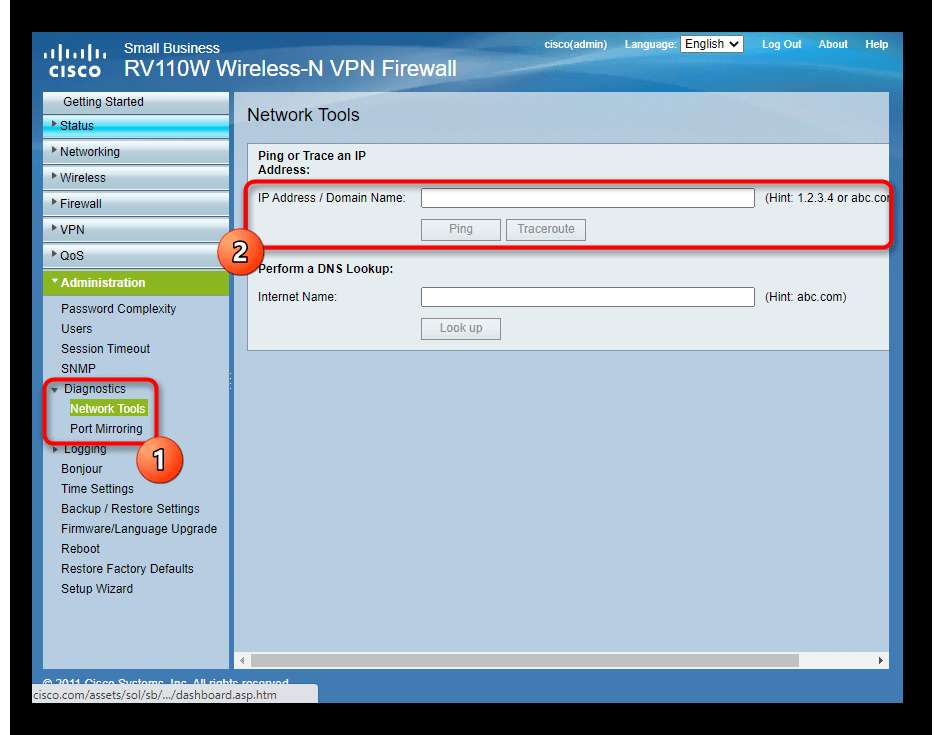

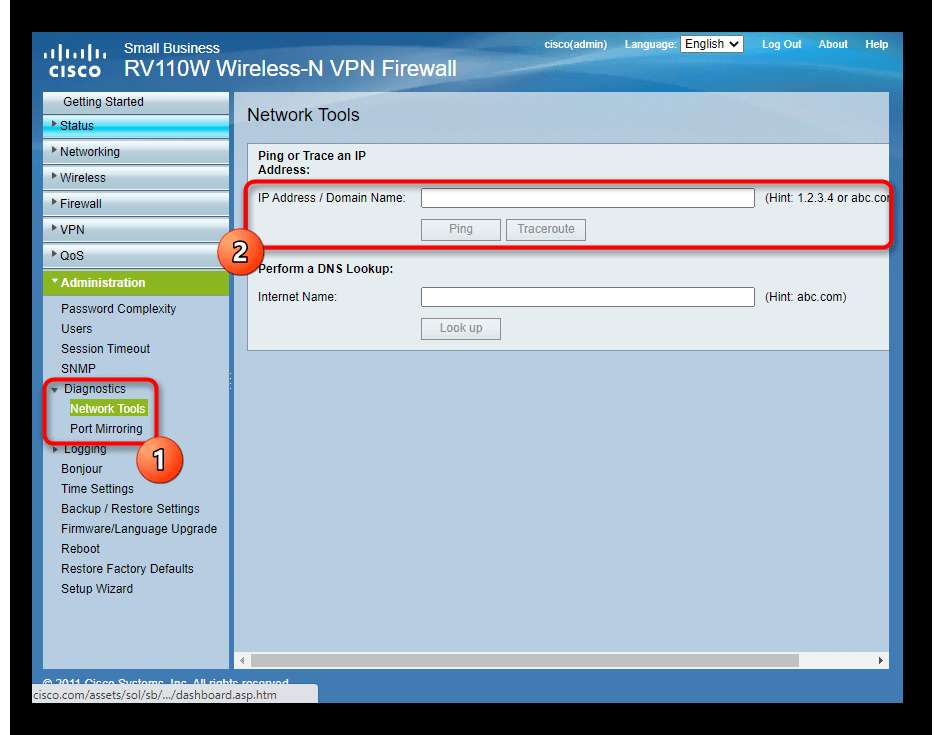

Направьте внимание на инструменты диагностики: они позволяют без открытия браузера убедиться в том, что есть доступ к определенному веб-сайту либо Айпишнику.

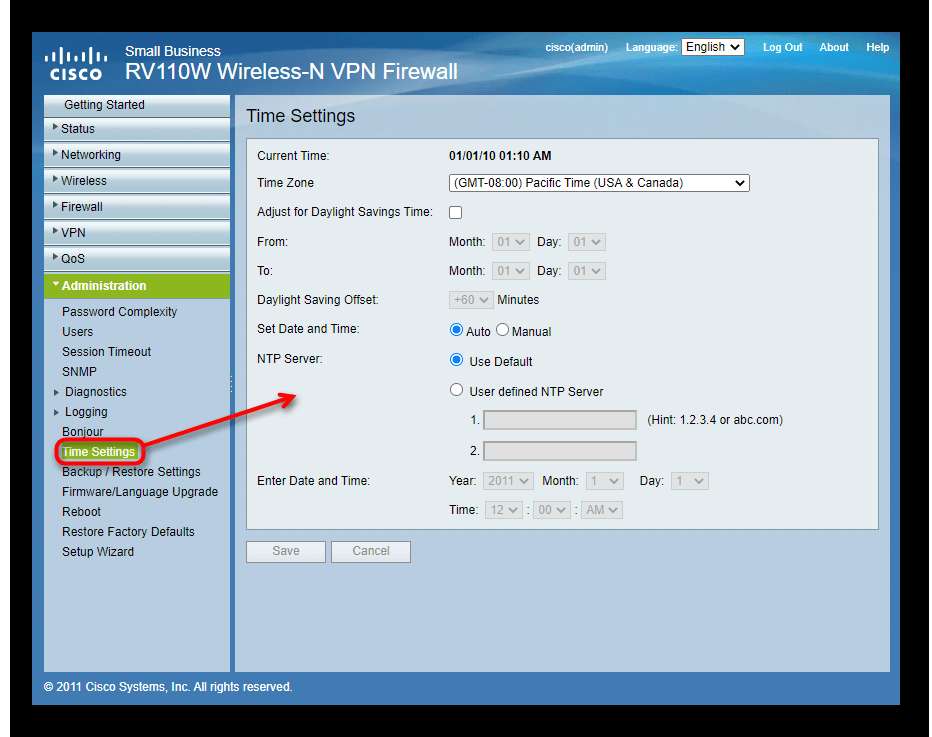

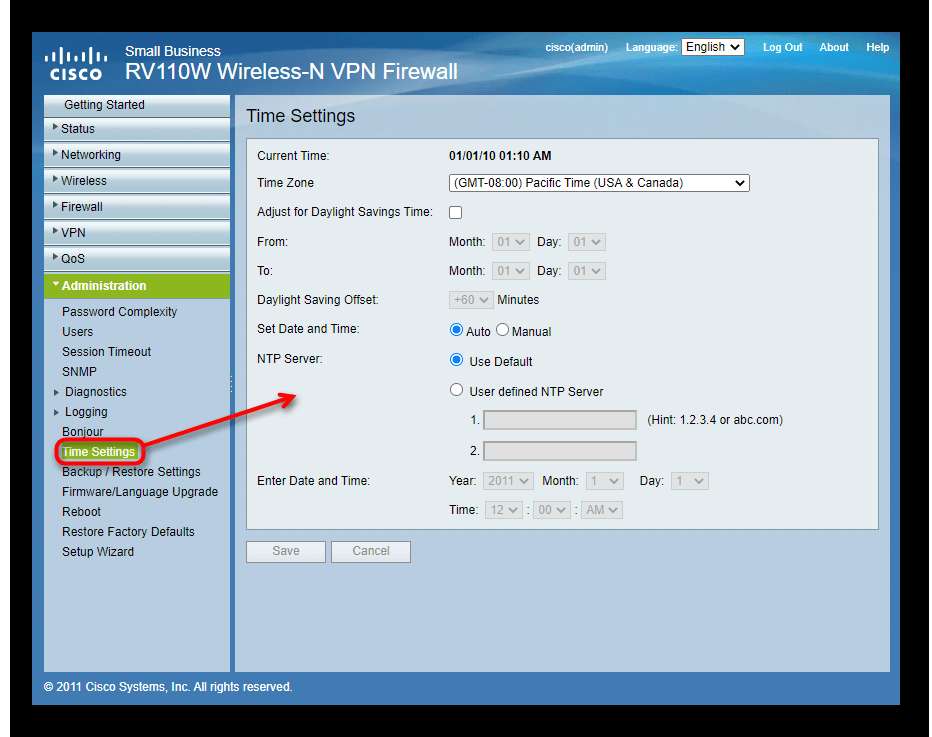

Если вы ранее настраивали правила безопасности и расписание доступа к сети, непременно удостоверьтесь в том, что в категории опции времени все значения выбраны верно, по другому расписание будет работать неправильно.

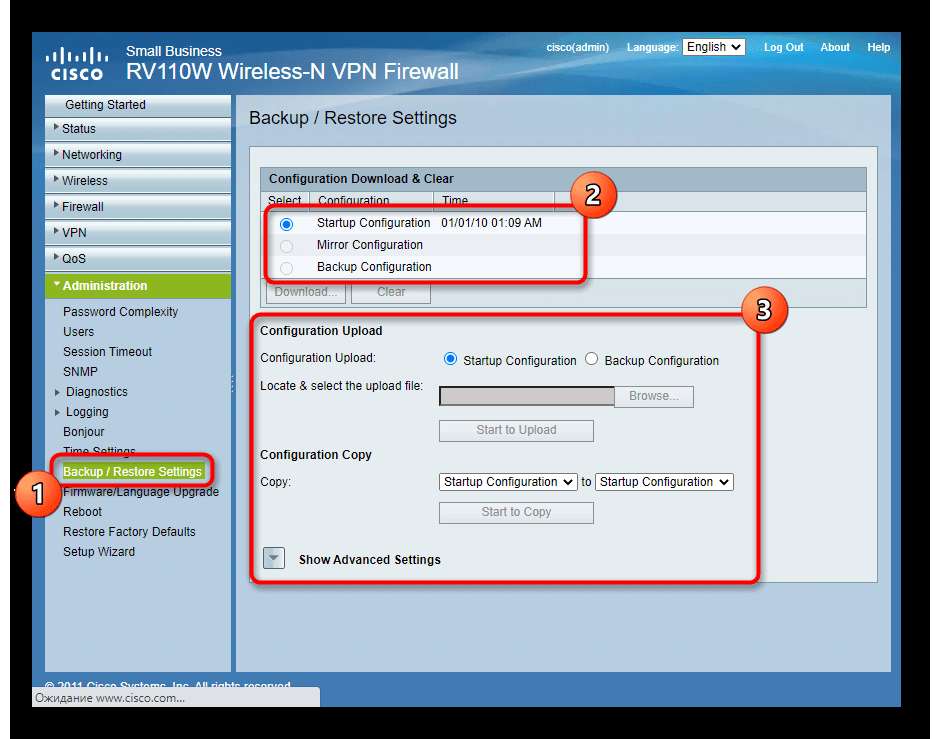

Что касается запасного копирования, создание файла осуществляется через отдельное меню, где можно даже методом переключения маркеров поменять конфигурации маршрутизатора и закачивать их раздельно.

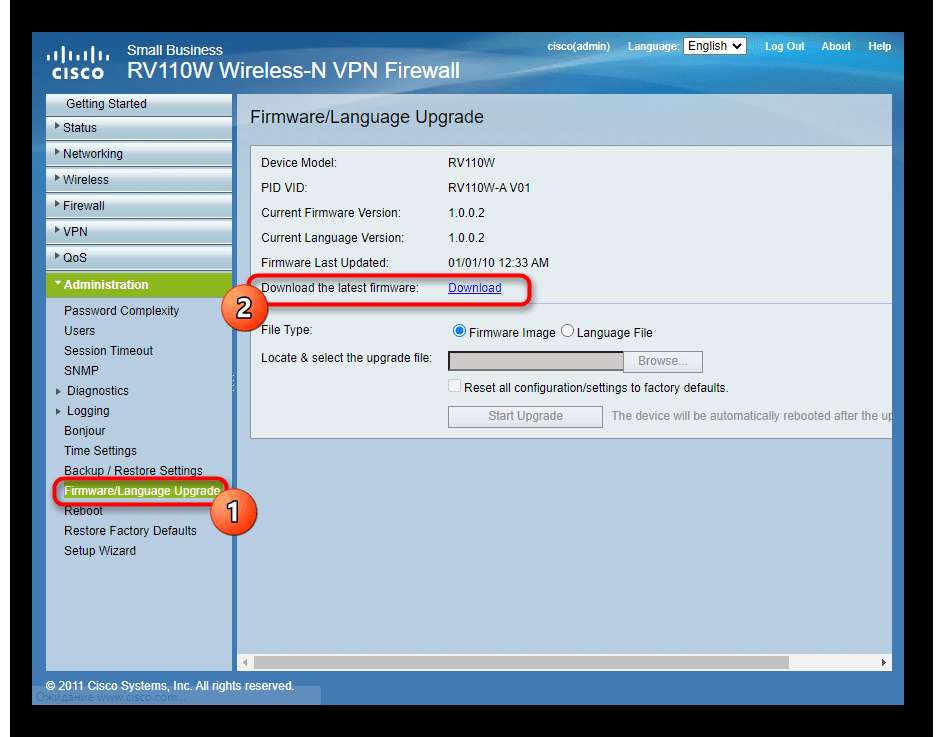

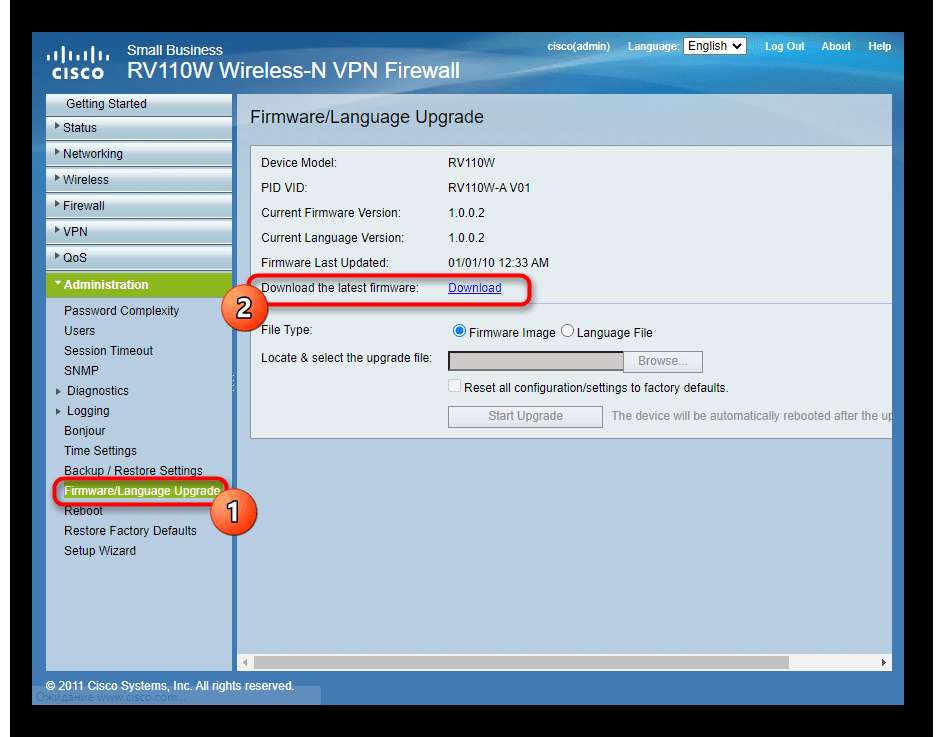

Cisco поддерживает автоматическое обновление прошивки, но для этого пригодится надавить на «Download» и дождаться окончания операции.

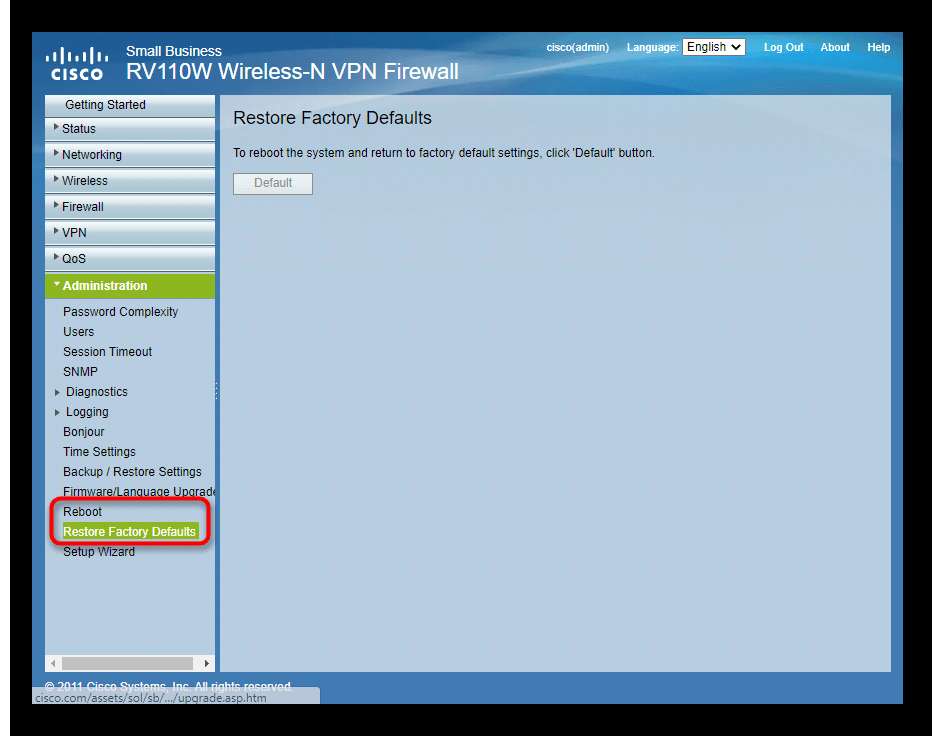

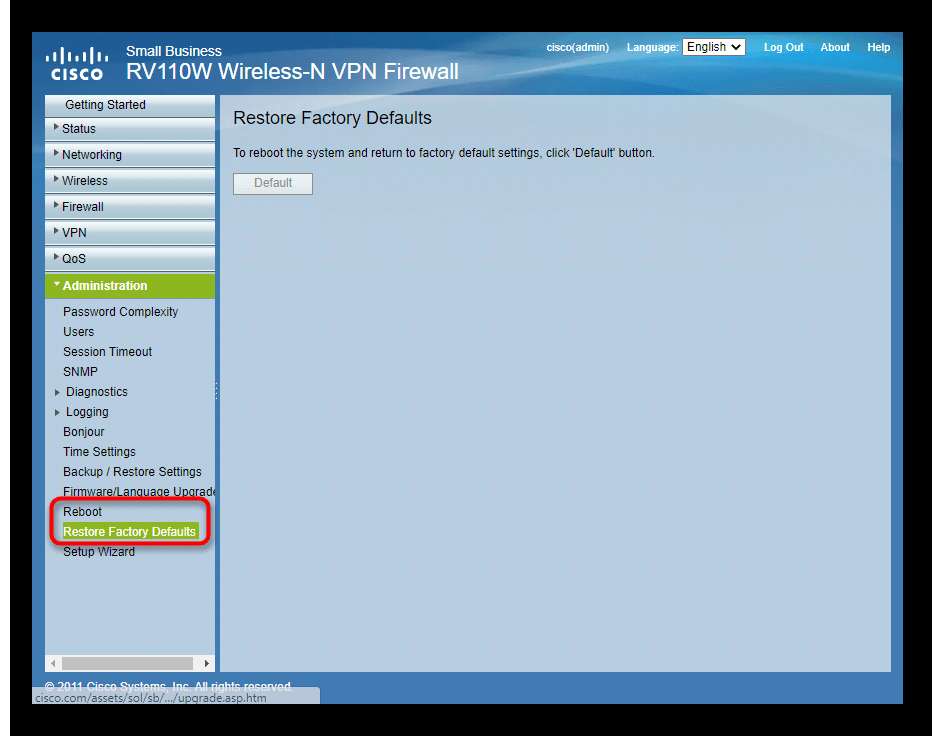

В конце перезагрузите роутер либо скиньте его характеристики, если что-то пошло не так и вы желаете выполнить конфигурирование поновой.

Современные маршрутизаторы от Cisco поддерживают настройку через мобильное приложение, но с определенными ограничениями. Общую информацию по использованию таких решений вы отыщите в отдельной статье на нашем веб-сайте по ссылке ниже.

Источник: lumpics.ru